Как пикабушники соблюдают правила кибербезопасности. Оценивает руководитель Kaspersky GReAT в России

Безопасность в сети. Мы все про нее слышали, какие-то правила соблюдаем, на что-то машем рукой — авось пронесет. Спросили пикабушников, как они защищаются от киберугроз, и задали вопросы Дмитрию Галову — руководителю Kaspersky GReAT (Глобального центра исследований и анализа киберугроз) в России.

По промокоду PIKABURU вы получите скидку 10% на комплексное решение Kaspersky Premium. Защищайте свои цифровые данные, оптимизируйте работу устройств, получайте уведомления в случае утечки конфиденциальной информации, проверяйте на безопасность домашнюю сеть Wi-Fi и не только! Промокод суммируется со всеми скидками на сайте и действует до 31 декабря 2024 г.

Настраивают двухфакторную аутентификацию

Двухфакторная авторизация, никому не сообщать данные документов (паспорта), банковских карт и вообще личных данных.

Использую сложные пароли и не повторяю их. Я создаю уникальные пароли для каждого аккаунта, сочетая буквы, цифры и специальные символы. Также я пользуюсь менеджерами паролей для хранения и генерации надежных паролей. Включаю двухфакторную аутентификацию (2FA).

— Это поможет? Как вообще работает 2FA?

— Д.Г. Сегодня двухфакторная аутентификация — действительно наиболее эффективный способ обезопасить аккаунт. В большинстве популярных приложений — банков, мессенджеров, социальных сетей — такая функция уже реализована, а в некоторых является обязательной.

Что такое 2FA: это способ аутентификации, при котором для входа в аккаунт нужно ввести сначала пароль, а потом еще один фактор. То есть двумя разными способами подтвердить, что в аккаунт заходит именно его владелец. Причем второй фактор может быть разным, не только привычными нам кодами из СМС или push-уведомлений. Это и одноразовый код из специального приложения (ТОТР), и отпечаток пальца, и даже аппаратный токен — устройство, похожее по внешнему виду на флешку.

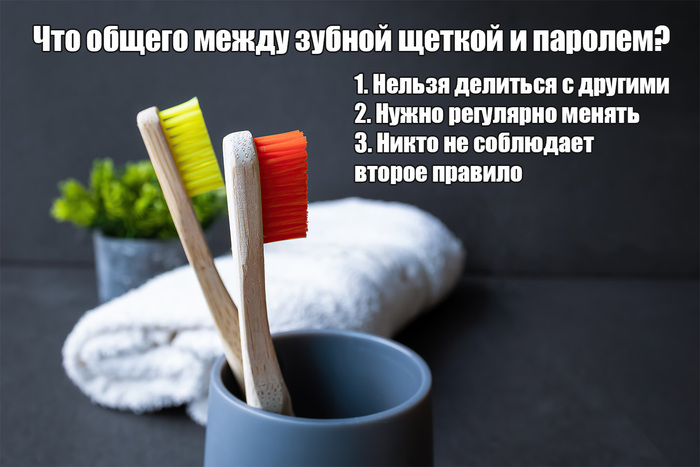

Сами придумывают сложные пароли и регулярно их меняют

Периодически меняю пароли к главным сервисам (почта, доступ к облакам и тд). Не храню пароли, есть личная система создания длинных и трудных к подбору паролей. Не пользуюсь генераторами, т.к. их я запомнить не могу и придется хранить.

При малейших шорохах в голове меняю пасс от основных способов авторизации (госуслуги, яндекс, гугл) и пасс от двухэтапной аутентификации в тг.

- Различные пароли для развлекательных, рабочих и финансовых ресурсов.

- Пароли более 12 символов и содержат цифры, знаки и буквы в разном регистре и не несут смысловой нагрузки.

- Секретный пин-код, это секретный пин-код и не нужно его никому говорить.

- Ставить неизвестное ПО из неизвестного источника, это не очень хорошая идея.

- Хотелки по телефону, должны быть подтверждены документально/визуально, а лучше лично.

— Правильно ли придумывать пароли самим? Или все-таки лучше генерировать с помощью программ?

— Д.Г. По сути, не так важно — придумали вы сложный пароль сами или его сгенерировала за вас программа. Если в нем не менее 12 знаков с заглавными и строчными буквами, цифрами и спецсимволами, он не содержит осмысленные слова и даты, это надежный пароль.

Другой вопрос, что сложные комбинации нужно безопасно хранить и регулярно менять, а еще они должны быть уникальными для каждого вашего аккаунта. Придумать и запомнить пару-тройку сложных паролей можно. Но что делать, если речь идет про десятки учетных записей? Здесь нужен менеджер паролей.

Повторюсь, сложные пароли — важный элемент в защите аккаунтов. Наглядный пример: недавно наша команда Kaspersky Digital Footprint Intelligence проанализировала 193 миллиона паролей, обнаруженных в публичном доступе в даркнете. Почти половину из них злоумышленники потенциально могут подобрать менее чем за минуту.

Генерировать сложные пароли, надежно их хранить и быстро входить в учетные записи поможет Kaspersky Password Manager. А еще в приложении можно держать в зашифрованном виде важные файлы, чтобы они всегда были под рукой. Менеджер паролей и другие инструменты цифровой безопасности доступны в комплексном решении для десктопов и смартфонов Kaspersky Premium.

— А как часто менять?

— Д.Г. Как часто менять пароли каждый пользователь решает сам, главное, делать это регулярно. Это помогает защитить аккаунты в случае потенциальной утечки данных. Если в руках недоброжелателей окажется неактуальная комбинация, они не смогут получить доступ к аккаунту.

Не отвечают на звонки с незнакомых номеров

Не беру незнакомые номера, если не жду никакого курьера или звонка.

Просто не беру трубку от незнакомых номеров. Нас обучают так, и да, я сотрудник МФЦ))) Каждый день вижу обманутых(.

Всегда смотрю на входящий номер, и если он не принадлежит официальному банку, то 99,99%, что это мошенники (если представляются банком).

Не беру трубку с номеров из других стран.

Приложение в телефоне указывает, что звонок нежелательный.

Если просят занять денег или перейти по ссылке для голосования за кого-то, связываюсь по телефону с контактом.

— Не отвечать на телефон — это выход?

— Д.Г. Совсем не отвечать на незнакомые номера — неудобно и не всегда возможно. Люди могут получать множество звонков: от курьеров, таксистов, потенциальных клиентов и так далее. Это можно сравнить с дверным глазком. Не открывать никому дверь, конечно, можно. Но это сильно усложнит жизнь — проще посмотреть, кто за ней стоит.

Современные технологии уже предлагают владельцам смартфонов удобное, компромиссное решение — определители номеров. Специальные программы подскажут, если на тот или иной номер поступали жалобы на мошенничество или спам. При этом финальное решение — брать трубку или нет — остается за пользователем.

Такое решение есть и у «Лаборатории Касперского». Kaspersky Who Calls на Android или iOS поможет узнать, какая организация звонит и поступали ли жалобы на неизвестный номер — на спам или мошенничество. Премиум-версия приложения также входит в тариф Kaspersky Premium.

— Какие схемы в ходу у телефонных мошенников?

— Д.Г. Мошенники, помимо обычных звонков, все чаще используют и мессенджеры. Они делают ставку на приемы социальной инженерии: представляются сотрудниками правоохранительных органов, финансовых учреждений, пугают потенциальных жертв, торопят и могут звучать весьма убедительно.

В последнее время встречаются и многоступенчатые схемы. Первым этапом может стать, например, сообщение в мессенджере — якобы от коллеги или знакомого. К тому же злоумышленники могут комбинировать приемы социальный инженерии и технические средства — различные троянцы (вредоносные программы).

Например, в одно время мошенники могли звонить абонентам под видом представителей правоохранительных органов или сотрудников финансовых организаций. Под разными предлогами убеждали людей установить на смартфон якобы приложения поддержки телеком-операторов или сервисы для получения медицинской помощи.

Если человек соглашался, атакующие присылали ему в мессенджере вместо полезной программы вредоносный APK-файл. Это мог оказаться, например, SpyNote и его разновидности — Spyroid, Craxsrat, Eaglerat.

— Как с ходу вычислить телефонного мошенника?

— Д.Г. Если во время звонка вам не дают времени подумать, сразу начинают запугивать и просят поделиться какой-либо конфиденциальной информацией, например, учетными данными от банковского сервиса, кодом из СМС или push-уведомлений, пошерить экран смартфона, перевести деньги на некий мифический безопасный счет — все это красные флаги. В таких случаях лучше сразу завершать звонок.

Не верят в халяву и не переходят по подозрительным ссылкам

Здравомыслие и личный опыт. Очевидно, что переходить по подозрительным ссылкам не стоит. А также не стоит вестись на неожиданную удачу, когда сомнительные люди пишут о твоем выигрыше в лотерее, а тебе, в свою очередь, нужно лишь зарегистрироваться на сайте.

Не открывать никакие ссылки, пришедшие на почту или в мессенджерах.

Первое правило интернета — никому не верь.

Если тебе внезапно хотят помочь в чем-то — это обман.

Если тебе предлагают денег за просто так — это обман.

Если тебе предлагают работать час в сутки и получать сотни долларов — это обман.

Всегда проверяй адресную строку, если вдруг тебя просят ввести логин-пароль.

Не ходи по незнакомым и сомнительным ссылкам.

Я никогда не кликаю на ссылки в письмах и не открываю вложения от неизвестных отправителей. Всегда проверяю URL-адреса сайтов перед вводом личной информации. Всегда проверяю, откуда пришло письмо или сообщение. Мошенники часто маскируются под известных отправителей.

Ни в коем случае не переходить по подозрительным ссылкам и стараться не пользоваться на сторонних (неподтвержденных сайтах) банковскими картами!

— Действительно, не ходить по подозрительным ссылкам — это база. Но как определить, какая ссылка надежная, а какая нет?

— Д.Г. Мы изначально не рекомендуем переходить по ссылкам из сомнительных сообщений в мессенджерах или почте. Но если так произошло, что вы перешли на некий сайт и хотите понять, можно ли вводить на нем, например, платежные данные, обратите внимание на адресную строку (там, где https). Если имя домена отличается от оригинального даже на одну букву (например, вместо «m» используется «r» и «n»), то это уже как минимум повод насторожиться. Можно проверить, работают ли на сайте кнопки — когда речь идет о фишинговых, поддельных сайтах, злоумышленники не копируют весь ресурс популярного бренда целиком, а создают одну или несколько поддельных страниц, похожих по дизайну.

При этом распространенный метод проверки на фальшивость — наличие зеленого замочка и «s» в «https» — вовсе не гарантирует, что сайт настоящий. Наличие https означает, что на сайте никто со стороны не сможет перехватить данные, которые вводит человек. Но эту информацию может украсть сам сайт, если он поддельный.

В любом случае эффективнее не гадать, а использовать защитное решение — оно подскажет, если пользователь попытается перейти на фишинговый или скам-ресурс.

Важно использовать комплексные защитные решения, эффективность которых подтверждается независимыми исследованиями. Например, в недавнем антифишинговом тесте от AV-Comparatives Kaspersky Premium для Windows получил наивысшую оценку среди 15 участников.

— Вдруг выигрыш или выгодное предложение — настоящие? Как проверить?

— Д.Г. Главное правило — не поддаваться на уловки злоумышленников. Чаще всего они играют либо на человеческом любопытстве, либо на страхе, либо на желании получить крайне щедрое вознаграждение.

Например, мы видели схемы, в которых злоумышленники под видом фотографий распространяли вредоносные программы. Они присылают файл и интересуются у потенциальной жертвы, не она ли это на фото. Но если приглядеться, то можно заметить, что имя файла заканчивается на .apk, а это значит перед человеком не картинка, а исполняемый файл, то есть программа.

Другой пример: злоумышленники рассылают пользователям сообщения с обещанием подарка — подписки Telegram Premium. На самом деле под таким предлогом людей заманивают на фишинговые ресурсы, мимикрирующие под страницу авторизации в мессенджере, и просят авторизоваться. Якобы, чтобы подтвердить, что подарок получит тот человек, которому он предназначается. Однако если ввести на фейковой странице учетные данные от аккаунта в мессенджере — номер телефона, пароль и код подтверждения — они уйдут злоумышленникам.

При этом ссылка, ведущая на поддельную страницу, может выглядеть правдоподобно, однако на деле в нее будет зашита фишинговая. Чтобы распознать «вшитую» ссылку с телефона, зажмите ее, тогда мессенджер покажет оригинальную ссылку. Если она не совпадает с тем, что изначально было в сообщении — не стоит по ней переходить.

Бережно относятся к персональным данным и заводят дополнительные аккаунты, симки и телефонные аппараты

В социальных страницах не публикую актуальных своих новостей и тем более планов, по моим публикациям нельзя точно выяснить, где я сейчас или где планирую быть. Там же в соцсетях нет отсылок или фотографий моих детей и родителей, за их безопасность я беспокоюсь больше всего. Крайне редко общаюсь по телефону, если номер не знаком, и, конечно, никогда не диктую ни своих данных (паспортных, снилс и тд), ни «пароль из смс».

Я предпочитаю не раздавать свои настоящие почты и номера. Да-да, у меня три симки. Вк аккаунтов у меня два. Еще у меня два телефона, и если сайт вызывает подозрения 🕵, то я захожу с старого телефона, которому уже 5 годиков.

Не оставляю никаких данных в сети. Адрес, паспорт и т. д. Не сохраняю пароли и логины в гугле. Не объединяю между собой разные устройства. На телефоне один аккаунт, на ноутбуке другой, на планшете другой. Не регистрируюсь на сайтах с указанием города и адреса, не оставляю данных своих карт. Ну что вы в самом деле, это же база…

Завел две сим-карты. На одну подключил банки и все госсервисы и заблокировал на ней все входящие вызовы и смс, также нет на ней никаких менеджеров.

А вторая для звонков, смс, мессенджеров.

Правило номер 1 — халявы не бывает вообще. Если предлагают деньги — это развод. Сомнительный софт юзаю только через виртуальную машину без личных данных. Данные карт не сохраняю, вообще никакие данные не сохраняю. Имею тетрадку с набором паролей из букв обоих регистров, цифр и нескольких специальных символов (^=_*+-). Пароли разные для всех аккаунтов.

— Разные аккаунты, симки, устройства — это необходимость или пикабушники перестраховываются?

— Д.Г. Завести отдельный адрес электронной почты, чтобы использовать его для регистрации на разных сайтах и в программах лояльности — действительно хорошая идея. Что касается устройств — здесь возникают разные вопросы с точки зрения удобства и функциональности.

Конечно, в идеальном мире лучше иметь разные устройства для работы и личной жизни, но в большинстве случаев это может оказаться неэффективно. К тому же обычно даже на разных устройствах человек пользуется одними и теми же учетными записями в одних и тех же сервисах, например, в мессенджерах. Поэтому большое количество устройств не поможет защититься, например, от попытки фишеров украсть аккаунт.

— А что насчет автозаполнения?

— Д.Г. Автозаполнение паролей для быстрого входа в аккаунты — удобная функция, но не всегда безопасная. Мы не рекомендуем хранить пароли в браузерах, так как в случае, если злоумышленник получит доступ к устройству — физический или удаленный — учетные данные также окажутся скомпрометированными. Кстати, по той же причине не стоит хранить пароли в виде скриншотов или текста на устройстве.

Более безопасный вариант — хранить пароли в зашифрованном виде в менеджерах паролей, т.к. получить доступ к ним возможно только по специальному мастер-паролю (его нужно будет запомнить). К тому же есть подобные программы, в которых уже реализована функция автозаполнения.

Нелишним будет напомнить, что хранить конфиденциальные данные в переписках, в мессенджерах (в том числе в «избранном») или в облачных документах тоже не стоит.

Следят за новыми видами мошенничества, предупреждают близких

Пожалуй, ничего нового не скажу.

Внимательно читаю посты про новые уловки мошенников.

Мое главное правило — рассказывать о правилах своим родным. Родители относительно недавно стали активными пользователями интернета. Сразу объяснила, что если что-то хочется установить / открыть / скачать нужно сначала спросить у меня, я помогу. Настроила им системы защиты на важные аккаунты, двухфакторку. Еще как только в телеграм, на Пикабу или в новостных каналах появляются сообщения о новых видах мошенничества, сразу делаю рассылку семье, чтобы они были в курсе. Берегите родных!

Узнаю о новых методах обмана и делюсь этой информацией с друзьями и семьей.

— А следить правда нужно? Или можно принять основные меры безопасности и расслабиться?

— Д.Г. По данным нашей статистики, в 2024 году почти 57% пользователей в России столкнулись с различными киберугрозами. Растет не только число атак с использованием зловредных программ, но и объемы фишинга и скама.

В таких условиях важно сочетать технические и нетехнические методы защиты от целого спектра киберугроз. К первым относятся различные защитные решения, а ко вторым — постоянное повышение цифровой грамотности и, что очень важно, развитие критического мышления.

Конечно, невозможно быть в курсе всех новых схем и знать все технические детали. Мы рекомендуем обращать внимание на новости от крупных компаний в области кибербезопасности и правоохранительных органов, которые стараются регулярно рассказывать на своих ресурсах и в СМИ о последних приемах злоумышленников. Если вы где-либо увидели описание новой схемы — обязательно расскажите о ней друзьям и близким.

Отказываются от банковских приложений, безналичных расчетов в интернете, голосовых сообщений

1. Не отвечаю на звонки с незнакомых номеров.

2. Телефон не подключен к интернету.

3. В компьютере нет банковских приложений.

Анонимно

Пользуемся всей семьей только кнопочными телефонами, для банковского личного кабинета используем настольный обычный компьютер; покупки в интернете производим только там, где есть возможность оплаты курьеру.

Не перехожу по неизвестным/непроверенным ссылкам. С учетом развития ИИ принял для себя решение: не отправлять голосовые сообщения. На случай поступления «смоделированных разводов» на деньги от членов семьи — определили контрольный вопрос, о котором знаем только мы.

— Действительно, может, ну их? Деньги целее будут.

— Д.Г. Отказываться от современных сервисов — не выход. Это неудобно и неоправданно с точки зрения кибербезопасности. Например, современные банковские приложения в большинстве своем надежно защищены, во многих важных сервисах внедряют обязательную двухфакторную аутентификацию.

Если пользователь будет следовать базовым правилам цифровой безопасности, то он значительно снизит киберриски — даже больше, чем если откажется от использования отдельных приложений.

Что касается голосовых данных. Недавно мы проводили опрос в области современных цифровых суеверий, выяснилось, что большинство респондентов в России (84%) верят — говорить незнакомым по телефону «Да» или «Нет» нельзя, так как запись голоса могут использовать, например, для кражи денег.

С одной стороны, одного лишь голоса будет недостаточно для проведения операции со средствами на счетах или внесения важных изменений. Системы голосовой идентификации используются финансовыми организациями, но только в качестве одного из факторов. С другой — злоумышленники сегодня действительно могут использовать голос человека и сделать дипфейк, чтобы попытаться выманить деньги и данные у его знакомых, коллег.

В таких случаях рекомендация одна — не поддавайтесь на уговоры звонящего, перепроверьте, действительно ли он тот, за кого себя выдает. Сделать это нужно по другому каналу связи или с помощью проверочного вопроса, только лучше его обсудить вживую.

Будьте бдительны и не дайте мошенникам себя обмануть. Соблюдайте правила безопасности в сети и используйте эффективные решения для защиты своих данных. И не забывайте про скидку: с промокодом PIKABURU вы сэкономите 10% при покупке Kaspersky Premium. Акция суммируется с другими скидками на сайте и действует до 31 декабря 2024 года.

* Чтобы ввести промокод и получить скидку 10%, кликните на строку «У меня есть промокод» под суммой вашего заказа в корзине.

Реклама АО «Лаборатория Касперского», ИНН 7713140469