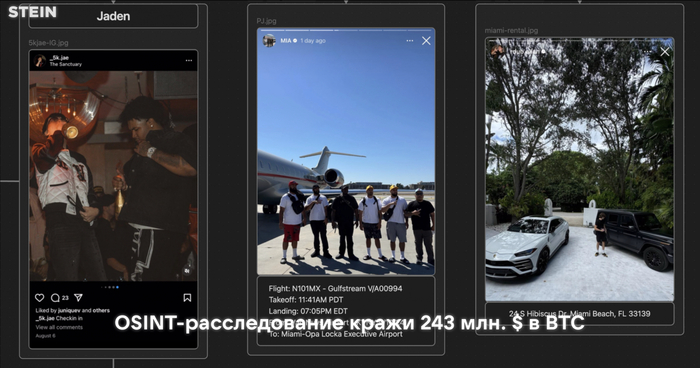

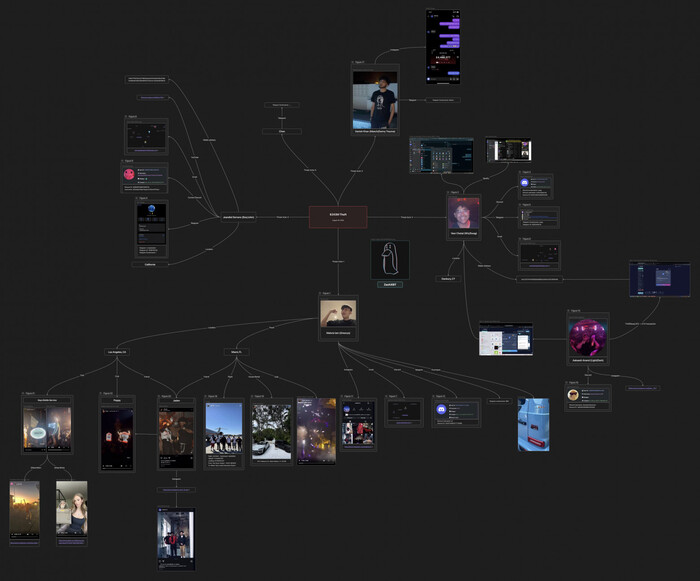

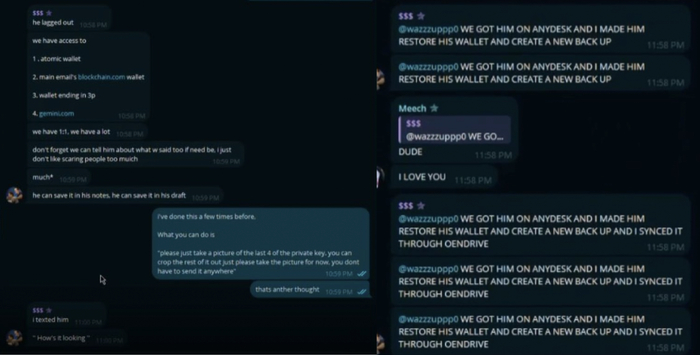

Взгляд в прошлое: OSINT vs 50-е годы

Прошло более 7 лет, прежде чем эта головоломка с геолокацией была решена, и автор расследования потратил бесчисленное количество часов, пытаясь найти ее и всё таки удалось найти именно это место, но не совсем обычным способом..

В 2017 году пользователь Twitter @CountryTec отправил твит, в котором просил помочь найти определенное изображение 50-х годов. Вот оригинал твита:

У меня есть эта фотография с моими родителями, сделанная примерно в 50-х годах. Кто-нибудь знает, где она находится? Пожалуйста, #RT

Один из первых вопросов, который был задан, касался того, что может быть написано на памятнике, и @CountryTec уже посмотрел на это, и с помощью других людей сделал вывод, что там написано что-то вроде:

«... SCHWEIZ IN DANKBARER ERINNERUNG AN DIE EISERNE ZEIT ...».

Или, в переводе: «... Швейцария в память о железном веке...».

Немецким термином «Eiserne Zeit» обычно обозначают тридцатилетнюю войну, длившуюся с 1618 по 1648 год, но было неясно, является ли этот памятник таким старым. Люди также намекали, что в центре памятника, по обе стороны от инкрустации, находятся цифры 14 и 18, что может намекать на Первую мировую войну.

В июле 2018 года @CountryTec снова опубликовал его, где он снова привлек внимание. На этот раз был отмечен твиттер-аккаунт @Quiztime, после чего команда Quiztime получила этот вызов. Именно тогда автор и увидел его, и к этому времени уже была проделана отличная работа!

Информация, которая была известна к тому времени, была следующей:

Снято где-то в середине 50-х годов.

Большая часть текста была известна.

Скорее всего, в районе Боденского озера.

Возможно, в окрестностях Арбона, парка Роршах или Линдау.

Сейчас, оглядываясь назад, можно сказать, что этого было достаточно для решения проблемы. Но оказалось, что проблема была. Спойлер: памятник был удален!

Начало

Просмотрев большую часть доступной информации, автор попытался попробовать сделать это вместе с командой @Quiztime, тесно сотрудничая в основном с Фите Стегерсом. Это казалось довольно простым заданием, и есть определенные идеи о том, что могло бы помочь в геолокации, например:

Общий обратный поиск изображений

Использование искусственного интеллекта для раскрашивания изображений, чтобы облегчить поиск

Поиск памятников на немецком языке

Просмотреть публичные записи и местные веб-сайты.

Потратив на это некоторое время ничего найти не удалось. Google, Bing и Yandex показывали несколько похожих памятников, но совпадений не было. Команда OSINT-спецов просмотрели несколько сайтов, баз данных, социальных сетей, но безрезультатно.

Работа с тенями

В один момент пришла идея взглянуть, «а в каком направлении мы смотрим?» поскольку это бы нам помогло исключить определённые места. Для этого автор сделал несколько предположений и начал измерять тень, что была видна на снимке.

Первым предположением была приблизительная оценка роста человека, а вторым - приблизительная оценка длины тени. Третье предположение заключалось в том, что снимок был сделан летом. Он основывался на том, что тени выглядели резкими из-за яркого солнца, а также на том, как были одеты люди.

В совокупности сложилась следующая информация:

Где-то в Швейцарии, недалеко от Боденского озера.

Если смотреть на задний план, то перед нами озеро.

Где-то в летнее время

Рост человека около 1,75 м.

Длина тени, по оценкам, около 80 см.

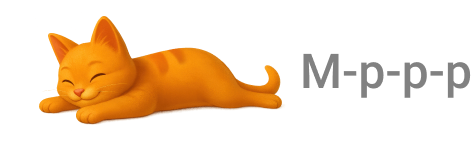

Перейдя к одному из инструментов для расчета теней(5 примеров использования SunCalc), я открыл SunCalc. Он просмотрел несколько дат и обнаружил, что август и сентябрь отбрасывают слишком длинные тени, что делает невозможным поиск совпадения. Вернувшись к июлю, смог найти солнце достаточно высоко в небе, чтобы тень была около 80 см или около того. И оказалось, что солнце должно было находиться примерно на юге. Это может быть юго-запад или юго-восток, но с учетом всех сделанных предположений сузить круг поиска было невозможно.

Подобные OSINT-инструменты можно найти в библиотеке инструментов @osintru

Поскольку существовала идея, что фотография могла быть сделана в районе Арбона, Линдау или парка Роршах, расположенных к югу от Боденского озера, это означало, что предыдущие аналитики были на верном пути.

Прорыв

Спустя более шести лет после того, как он начал этот поиск, в ходе которого постоянно им не занимался, а раз в пару месяцев возвращался к нему и искал новую информацию, дело по-прежнему оставалось неразрешенным. Так было до тех пор, пока 28 ноября 2024 года он не вернулся к задаче и не просмотрел все комментарии, чтобы понять, есть ли новая информация. И она определенно была!

Кто-то из тех, кто просматривал запрос, нашел на швейцарском сайте несколько старых открыток, что дало дополнительный намек на то, какой именно муниципалитет мы ищем: Хорн. И это была не одна открытка из Хорна, на которой было изображено это место, а целых четыре.

Согласно странице Википедии, Хорн находится в округе Арбон, который упоминался ранее. Оглядываясь назад, и зная всю информацию, которая была доступна в то время, я уверен, что мы могли бы решить эту проблему более чем на шесть лет раньше.

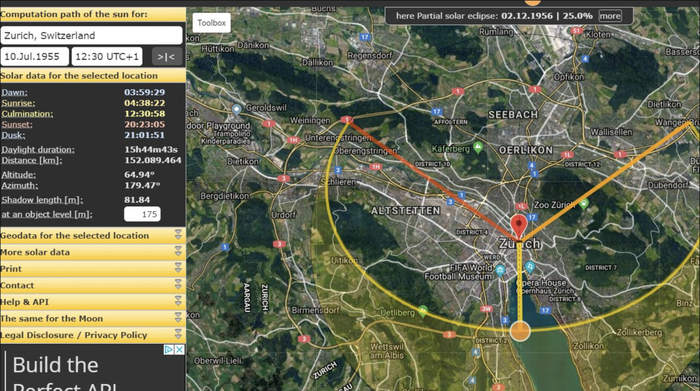

Старые карты и фотографии

Чтобы выяснить, где мог находиться памятник, он просмотрел старые карты этого района. Используя исторические карты Федерального бюро топографии Swisstopo, сравнил карту 1960 года с картой более позднего периода, например 1975 года. И обнаружилось интересное изменение:

где-то в районе того места, где, как он и предполагал, была сделана фотография, вся местность изменилась. Вместо небольшой выпуклости появился большой участок земли. Вы можете посмотреть сравнение ниже:

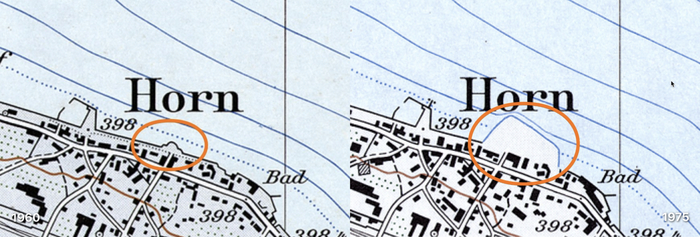

На сайте Swisstopo также есть возможность погрузиться в исторические аэрофотоснимки. Просмотрев около 10 различных снимков, был выбран тот, что показывал это место в 1935 году и в 1972 году. Это наглядно показывает не только масштабы того, что было сделано в этом районе, но и то, что на снимке 1935 года рядом с деревьями виднеется водоем.

Вот еще один подробный аэрофотоснимок, сделанный в июне 1945 года, также взятый с сайта Swisstopo. При увеличении масштаба на нем хорошо видны полукруг, линия деревьев и нечто, напоминающее водоем в центре.

На сайте Викимедиа Fiete Stegers нашел аэрофотоснимок Хорна, сделанный Werner Friedli в мае 1949 года. Скачав оригинальное изображение и увеличив масштаб снимка в том месте, где должен был находиться водоем, мы можем четко различить грубые очертания его центральной части.

Этап проверки

Поскольку теперь у нас была сильная уверенность в том, что это правильное место, и оно совпадало со старыми картами и аэрофотоснимками, пришло время вернуться и посмотреть на открытки более внимательно.

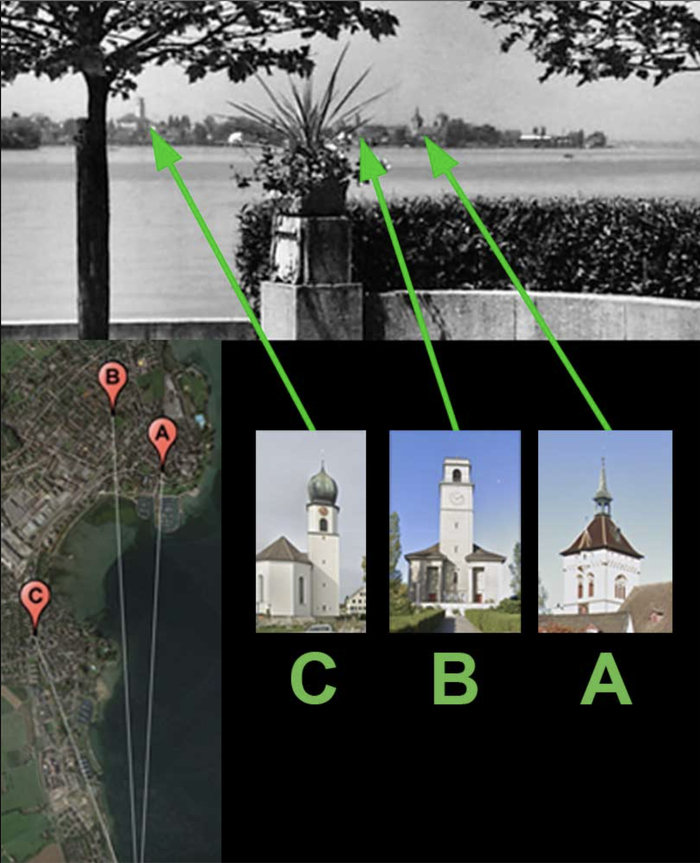

Пришло время перейти к Google Earth Pro, GoogleMaps, Photoshop и попытаться выстроить все в красивую линию. Измерение соотношения расстояния между церквями или башнями, которые видны, не было идеальным совпадением со старыми фотографиями. Но форма церквей A (Kirche St. Martin) и C (Pfarrkirche St. Jakobus) соответствует общей форме, которую можно увидеть на открытке. Единственная церковь B (Evangelische Kirche Arbon), которую немного сложнее разглядеть, но, учитывая тот факт, что мы работаем с цифровыми версиями очень старых открыток десятилетней давности, это лучшее, что можно было бы сделать.

Пришло время узнать больше о том, что происходило в этом районе в те времена.

Погружение в историю

Теперь, когда мы убедились в правильности местоположения и даже обнаружили, что часть ландшафта изменилась, нам нужно выяснить, что произошло с памятником. И для этого автор изучил в государственный архив "Thurgau", разыскивая термин, который узнал, изучая эту тему: «Quaianlage», или берег озера. В архиве ему удалось найти еще одну открытку с дополнительной информацией об этом памятнике (на немецком языке). Текст объясняет, что это водный объект, созданный Louis Wethli (1867-1940) и подаренный немецким торговцем по имени Alfred Heinrich Klinkmann (1871-1943).

Альфред работал в Милане до Первой мировой войны, а в это время решил переехать в Хорн. В благодарность за гостеприимство он заказал новый водоем, который был охарактеризован как «bench protection». Он обратился к цюрихскому скульптору Louis Wethli, который построил его в 1927-1928 годах. Когда в 1969 году набережная озера была перепланирована, ее полностью убрали, а вернули на так называемую «Festplatz am See» только в 1997 году.

Просматривая Google Maps и StreetView, мы не увидели ничего похожего на памятник, который мы видели на открытках. Но одна вещь выделялась - прямо на краю «Festplatz am See», каменное сооружение (Google Maps)

Разобрать его очень сложно, поэтому самое время присмотреться к фотографиям, сделанным поблизости. И не сразу мы находим изображение Antoine Meyer.

На нем мы видим детали резьбы, а при сравнении их между собой можно заметить элементы, абсолютно совпадающие с оригиналом с одной из открыток. Женская фигура в основном скрыта в тени, и никакая магия Photoshop не сможет ее улучшить. Но грубые очертания ее рук все же видны, а если посмотреть на позу ребенка справа, то все очень хорошо совпадает.

А когда мы загружаем изображение в Photoshop и смотрим на текст на табличке, нам удается восстановить большую часть текста, который был характерен для оригинального памятника:

«DER GASTFREUNDLICHEN SCHWEIZ IN DANKBARER ERINNERUNG AN DIE EISERNE ZEIT DES WELTKRIEGES».

Под ним, кажется, есть еще какой-то текст, но автор не смог полностью восстановить полное предложение. Но после подсказки Луизы, которая связалась с автором по электронной почте, наиболее вероятным вариантом является следующая строка:

«1914 - 18 VON EINEM GÖNNER DER GEMEINDE HORN».

В вольном переводе это означает:

«Гостеприимной Швейцарии в благодарное воспоминание о железном веке мировой войны. 1914-1918 гг. от мецената общины Хорн».

Заключение

Спустя более 7 лет после того, как оригинальный вопрос был опубликован в сети, и благодаря помощи, которую автор получил от Fiete Stegers и невоспетым героем на X по имени Phaedrus, у него получилось закончить эту главу. Благодаря полной перестройке ландшафта оказалось, что найти локацию довольно сложно, но не невозможно.

Ещё больше познавательного контента в Telegram-канале — @secur_researcher