Помогите подружить Kali Linux 2020.2 и TP-LINK TL-W727N(v4)

Если есть люди которые знают чем помочь.

Решил обновится со старенькой кали на новомодную 2020.2.

По итогу:

Linux 5.5.0-kali2-amd64

GCC 9.3.0(Debian 9.3.0)

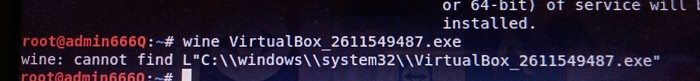

Репозитории на старую версию GCC недоступен , так что понизить до 4.3.2 не могу, да и не практично на столько большой откат в новой системе , а драйвера на мой замаскированный свисток TL-W727N (Четвертой ревизии, так как другие замаскировать не реально почти) встать никак ровно не могут, то ошибка один что в целом ничего не даёт, то 137, что тоже ничего не даёт.

П.С. Надоело просто не возможно, гуглил уже на всех доступных языках, видел руководства всех жанров, но все равно никак

А моя альфа встала без нареканий ...

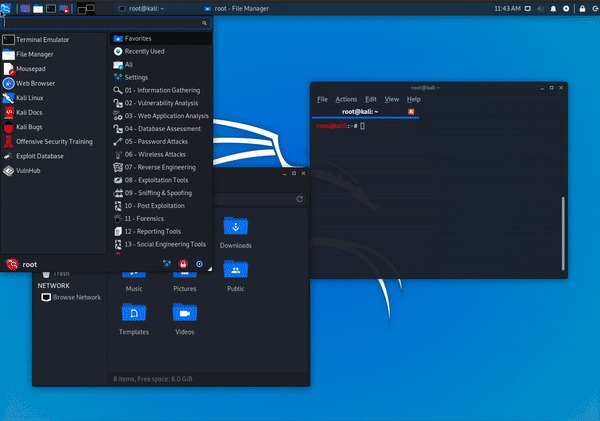

Режим undercover mode в GNU/Linux Kali Linux 2019.4

В последней версии GNU/Linux Kali Linux 2019.4 был добавлен режим undercover mode.

Данный режим изменяет внешний вид Kali превращая внешне его похожим на windows 10.

Для запуска нужно выполнить поиск в меню приложений или просто набрать в терминале:

kali-undercover

Для выхода из режима команду нужно запустить повторно.

Так же с обновлением в релиз 2019.4 добавили переход из рабочего окружения Gnome в Xfce.

Kali-Docs теперь основаны на разметке Markdown и расположены в публичном репозитории Git.

Public Packaging (процесс отправки своих инструментов для добавления в Kali) задокументирован.

BTRFS во время установки – тестирование файловой системы BTRFS в Kali. Опцию выбора файловой системы BTRFS в будущем планируется интегрировать в установщик.

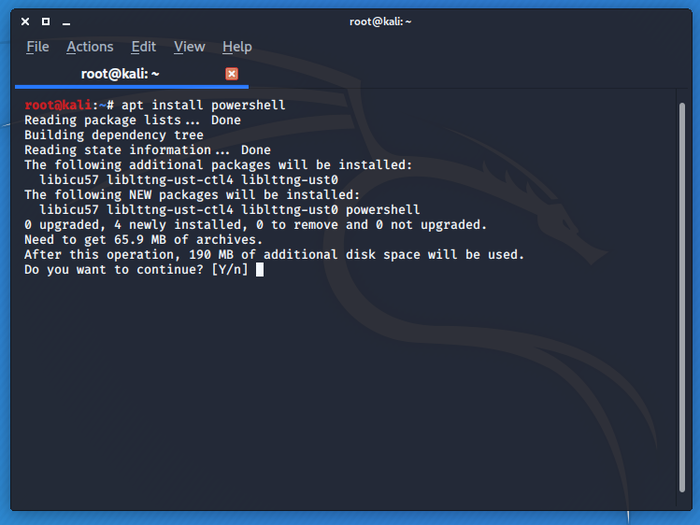

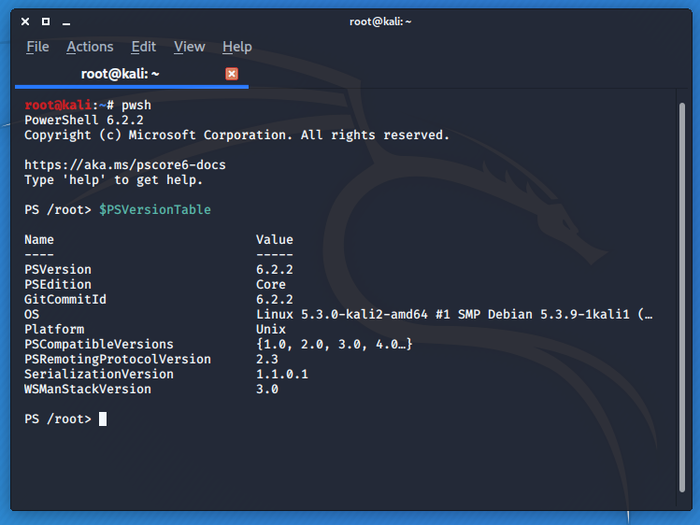

apt install powershell

Описал самые интересные с обновлениями более подробно можно ознакомиться на первоисточнике.

Как передать часть памяти с HDD Kali Linux обратно на windows?

У меня глобальная проблема, при установки Kali Linux вместе с windows 10 на одном жёстком диске, случайно передал Kali всё свободное место, на Винде теперь нихрена не осталось ((. Как безопасно, без потери данных и обеих ОС, передать основную часть памяти с Kali обратно на windows?

Декомпиляция android-приложений

Big Brother's Blog

Понадобилось мне зареверсить одно приложение и подумал, почему бы статью об этом не написать?

При реверсинге может возникнуть 2 случая:

1. Простой:

У вас на руках есть .apk файл приложения. Можно приступать к реверсу.

2. Сложный:

Приложение есть только в googleplay. Прийдётся выковыривать приложение из телефона.

Для этого случая понадобятся root права на андроид.

Я начну со второго, а после этого перейдём к реверсу(самая лёгкая часть).

Настраиваем ADB.

Нам понадобится adb на компьютере:

Код:

sudo add-apt-repository ppa:nilarimogard/webupd8

sudo apt-get update

sudo apt-get install android-tools-adb android-tools-fastboot

После установки необходимо опознавание устройств, в терминале:

Код:

sudo nano /etc/udev/rules.d/51-android.rules

Вставляем:

И выдаём права:

Код:

sudo chmod a+r /etc/udev/rules.d/51-android.rules

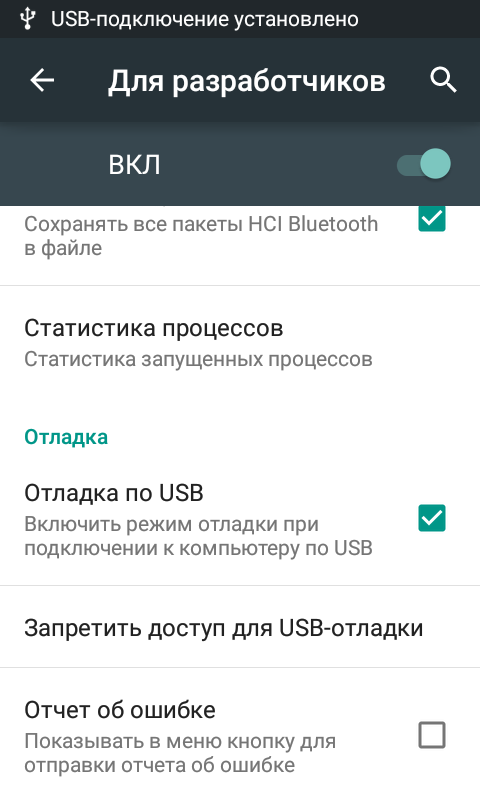

На android-устройстве нужно включить режим отладки по USB.

Для этого в настройки > о телефоне неслолько раз подряд жмём по номеру сборки. Разблокируется режим разработчика. Далее идём в настройки > для разработчиков и ставим галку на Отладка по USB.

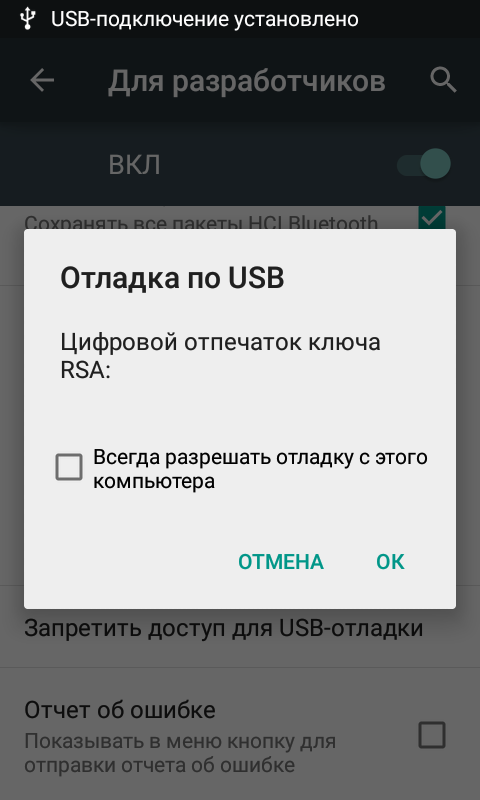

Подключаем телефон к компьютеру, должно высветиться такое окно:

Жмём окей. В терминале вводим:

Код:

sudo adb devices

Если есть ваш телефон, то всё ок.

Достаём apk файл.

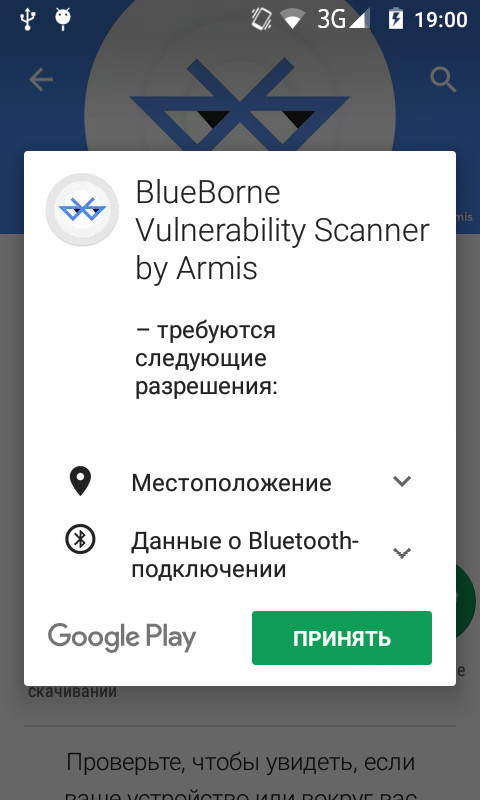

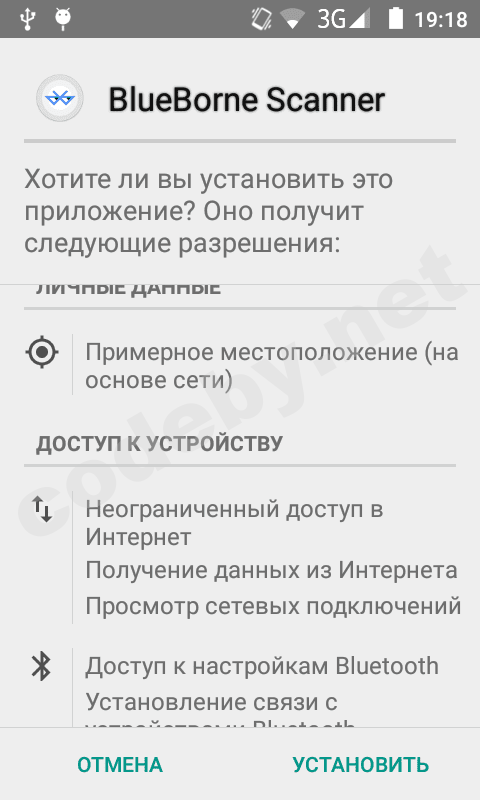

Я буду показывать на примере BlueBorne Vulnerability Scanner. Он есть только в гугл плей.

Установим приложение:

Далее в терминале:

Код:

sudo adb shell

su

ls /data/app

Нам покажет все установленные приложения и их расположение. Как видно, BlueBorne Scanner находится по

/data/app/com.armis.blueborne_detector-1.

Если ввести

ls /data/app/com.armis.blueborne_detector-1, то в ответ получим

Код:

base.apk

lib

base.apk - это и есть приложение. Скопируем его на cd-карту:

Код:

cp /data/app/com.armis.blueborne_detector-1/base.apk /sdcard/

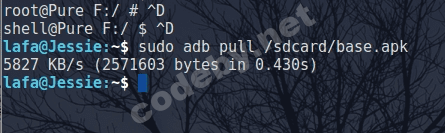

Выходим из android-shell в обычный терминал (2 раза Ctrl+d) и копируем с cd-карты на компьютер:

Код:

sudo adb pull /sdcard/base.apk

Меня, кстати говоря, сильно удивило, что при установке приложения через гугл плей и установке через apk-файл требуются разные разрешения. Кажется, гугл что-то скрывает...

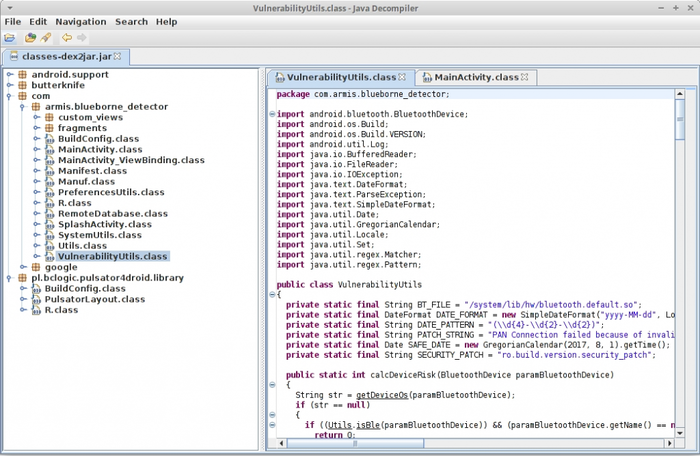

Декомпилируем.

Нам понадобится apktool для декомпиляции и dex2jar для вытаскивания кода (оба есть по умолчанию в Kali).

Декомпилируем:

Код:

sudo apktool -r -s d base.apk

В созданной нам понадобится classes.dex (вся логика программы). Получаем .JAR:

Код:

d2j-dex2jar -r -ts classes.dex

На выходе получаем classes-dex2jar.jar, который можно распоковать, я пользуюсь jd-gui для просмотра: