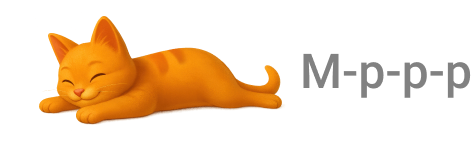

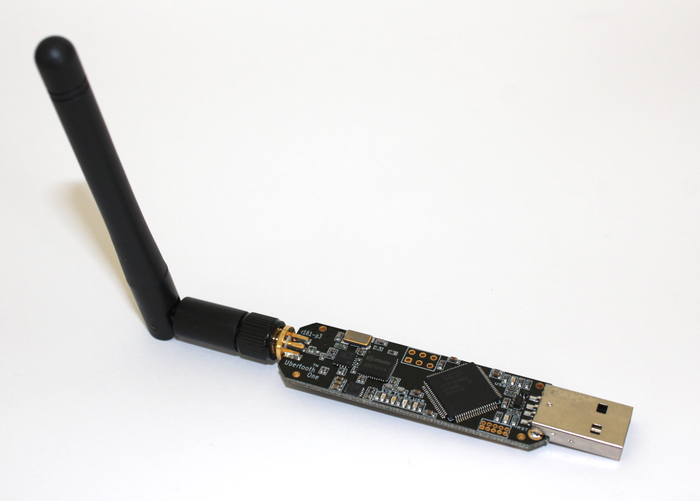

1) Ubertooth One

В отличие от перехвата данных в сетях Wi-Fi, который легко устроить с ноутбука с подходящим беспроводным адаптером, анализ эфира Bluetooth — задача куда более сложная. Вернее, была сложной до выступления Майкла Оссмана на конференции ShmooCon 2011 (видео доклада — youtu.be/KSd_1FE6z4Y), где он представил свой проект Ubertooth. Оцени разницу. Промышленное железо для BT-эфира можно было приобрести за суммы, начинающиеся от 10 000 долларов. Майкл рассказал, как собрать подходящий девайс, стоимость которого не превышает ста баксов. По сути, это USB-донгл с возможностью подключения внешней антенны, построенный на процессоре ARM Cortex-M3. Адаптер изначально разработан так, чтобы его можно было перевести в режим promiscuous, в котором возможно пассивно перехватывать данные из Bluetooth-эфира, передаваемые между собой другими девайсами. Это важная опция, потому что большинство донглов обращает внимание лишь на то, что адресовано именно им, игнорируя все остальное, — причем повлиять на такое поведение нельзя. В случае с Ubertooth One можно беспрепятственно перехватывать фреймы из Bluetooth-эфира, причем использовать для этого привычные утилиты вроде Kismet. Можно девайс собрать самому, если руки растут из нужного места, или же купить готовое к использованию устройство в одном из авторизированных магазинов.

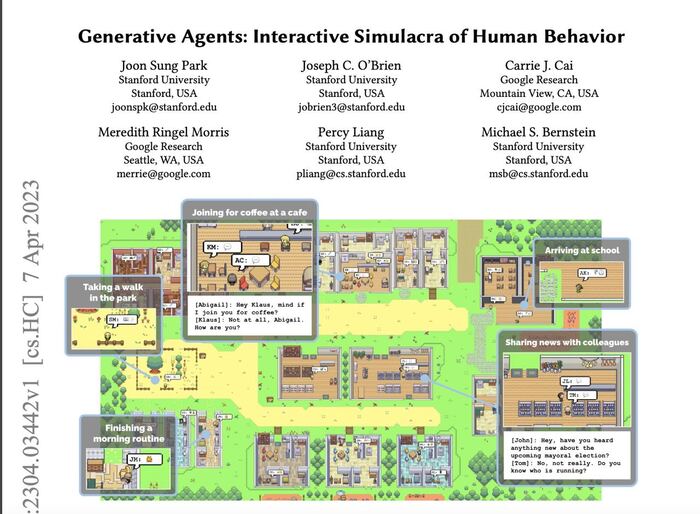

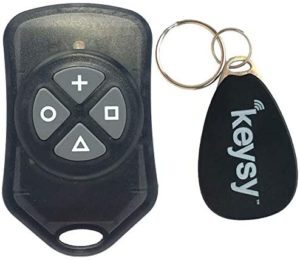

2) Keysy RFID

Keysy - это RFID-дубликатор, который может быстро копировать RFID-карты и брелоки. Keysy позволяет копировать до 4 учетных данных RFID (125 кГц). Затем вы можете использовать учетные данные RFID, когда вы помещаете свой брелок Keysy перед считывателем RFID. Дополнительные перезаписываемые брелоки продаются отдельно.

3) Plunder

Plunder от Hak5 - это карманный сетевой кран, который позволяет прослушивать соединения Ethernet с использованием подключения типа USB-C. Он сочетается с кроссплатформенными скриптами и имеет собственное корневое приложение для Android. Ошибка Plunder - это интеллектуальный сетевой анализатор, который отлично подходит для пассивной записи и активного сканирования сетей. Ошибка хищения небольшая и незаметная. Ошибка Plunder отлично подойдет для любого инструментария ethical hackers.

4) SharkJack

SharkJack - это готовый портативный инструмент для сетевых атак, оснащенный сверхбыстрой полезной нагрузкой, которая обеспечивает быструю и легкую разведку. SharkJack идеально подходит для атак социальной инженерии. Он имеет простой язык сценариев, который разработан для упрощения загрузки полезных данных. Разъем Shark идеально подходит для аудита проводной сети.

5) HackRF

HackRF One - это широкополосный программно-определяемый радиопередатчик полудуплексного типа с рабочей частотой от 1 МГц до 6 ГГц. До 20 миллионов выборок в секунду.

6) AURSINC WiFi Deauther

Aursinc WiFi Deauther - это носимый браслет, установленный с новейшим программным обеспечением ESP8266 Deauther. С помощью этого программного обеспечения вы можете выполнять различные безопасные тесты для ваших сетей WiFi. ПРИМЕЧАНИЕ: ESP8266 поддерживает только 2,4 ГГц. Расширяемый: вы также можете использовать его для разработки собственного программного обеспечения. Это действительно плата разработки ESP8266, простая в эксплуатации ДЛИТЕЛЬНОЕ ВРЕМЯ РАБОТЫ: встроенный аккумулятор емкостью 600 мАч, время работы до 7 часов. Поставляется с OLED-дисплеем и 3-позиционным мгновенным переключателем слайдов.

7) WiFi Pineapple Mark IV

Животная жажда бесплатного интернета приводит к тому, что люди, приехав в какое-то заведение или, скажем, аэропорт, тут же начинают проверять: а нет ли там бесплатного инета? При этом мало кому известно, что под видом открытого хот-спота может действовать специально настроенный роутер, который перехватывает весь открытый трафик (это несложно, все же «идет» через него) и использует различные виды MITM-атак, чтобы перехватить те данные, которые передаются по защищенному соединению. Для большего успеха злоумышленник может использовать звучное имя сети вроде «Wi-Fi Guest» или вообще маскироваться под популярных провайдеров — тогда от клиентов отбоя не будет. Поддельный хот-спот (Rogue AP) довольно легко поднимается на любом ноутбуке. Однако в хакерских кругах давно известен продуманный до мелочей девайс, реализующий атаку в прямом смысле слова «из коробки». WiFi Pineapple, появившийся еще в 2008 году, сейчас продается в своей четвертой модификации.

8) LAN Turtle

LAN Turtle - это скрытый инструмент для системного администрирования и тестирования на проникновение, который обеспечивает скрытый удаленный доступ. Черепаха локальной сети обеспечивает интеллектуальный сбор информации. LAN Turtle идеально подходит для атак MITM ("Человек посередине").

9) ALFA USB WiFi AWUS036NHA

Если говорить об аудите беспроводных сетей, то для реализации атак самым частым и, по сути, единственным препятствием становится неподходящий Wi-Fi-модуль, встроенный в ноутбук. Увы, производители не задумываются о выборе правильного чипа, который, к примеру, поддерживает инъекцию в эфир произвольных фреймов :). Впрочем, нередко нет и более заурядной возможности — просто извлекать данные из эфира. Если покопаться на форумах, то найдешь множество рекомендаций о том, какой адаптер лучше всего подходит для вардрайвинга. Один из вариантов — ALFA USB WiFi AWUS036NHA. Это Wi-Fi USB-адаптер повышенной мощности Alfa AWUS036NHA, построенный на чипсете Atheros AR9271 и работающий в стандартах b/g/n (до 150 Мбит/с). Его без лишних танцев с бубном можно использовать в основных операционных системах, в том числе и скрипткидис-дистрибутиве BackTrack 5, в котором уже собраны все необходимые инструменты для вардрайвинга.

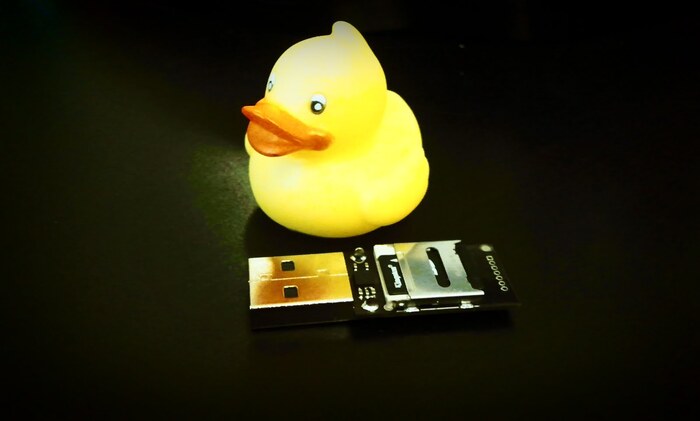

10) USB Rubber Ducky

В одном из недавних номеров у нас была статья о зловредных USB-устройствах, построенных на программируемой плате Teensy. Идея в том, чтобы эмулировать HID-устройство (клавиатуру) и, пользуясь тем, что система воспринимает их как доверенные, эмулировать ввод, который создает в системе нужные нагрузки (например, открытие шелла). USB Rubber Ducky является аналогом Teensy. Сердце устройства — 60-мегагерцевый 32-битный AVR-микроконтроллер AT32UC3B1256, однако хардкодить что-то на низком уровне не требуется. Устройство поддерживает удивительно простой скриптовый язык Duckyscript (похожий на обычные bat-сценарии), на котором к тому же уже реализованы всевозможные пейлоады. Запустить приложение, создать Wi-Fi-бэкдор,

Мы в телеграме!