Переход на https. SSL-зация сайта. Часть 1 - Вводная

Краткая хронология:

В августе 2014 Google заявляет о том, что безопасность пользователей для компании один из главных приоритетов и https-сайты, могут рассчитывать на дополнительный бонус при ранжировании.

В декабре 2015 года Google начинает по-умолчанию индексировать HTTPS-версию страницы, если сайт доступен для индексации по обоим протоколам: http и https.

В январе 2016 года Google сообщает, что даже те HTTPS-сайтаы, которые косячно перешли на https - получают бонус в ранжировании.

С января 2017, браузер Chrome 56 начнет помечать все HTTP-сайты, которые передают личные данные пользователей, как сомнительные, гугл об этом пишет в своём блоге.

Пока это страницы, где требуется ввод пароля (страницы логина/регистрации) или данных карты, но со временем все http-сайты будут помечаться как НЕбезопасные.

Так же Google в Google Search Console начал рассылать предупреждения о том, что на вашем сайте n-ные страницы признаны небезопасными.

Переходить или нет?

Переход на https критически важен для сайтов с конфиденциальной и личной информацией, с платёжными данными, это например, интернет-магазины.

Остальные сайты, в принципе, могут пока не париться.

Лично по моему мнению, переходить нужно всем, связано это не с паранойей, а с тем, что всё же, наличие https рано или поздно точно станет фактором ранжирования, можно будет собрать сливки по конкурентам.

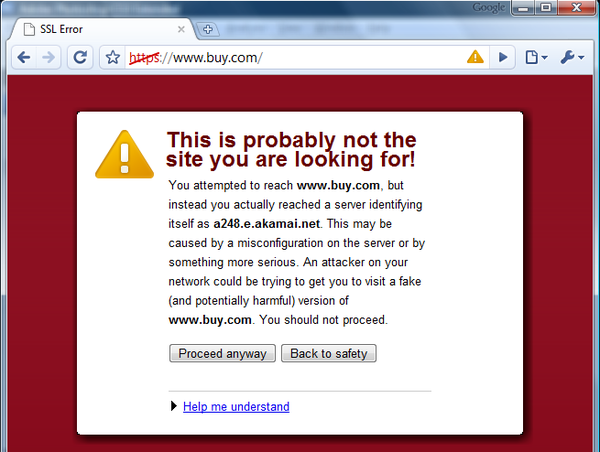

Конкретно в моей тематике, есть уже два сайта аутсайдера, они прикрутили сертификат крайне криво. Умный читатель догадается куда ушла трафика с них.

Виды сертификатов

-С проверкой домена (DV или Domain Validated)

Подходит для физиков и юриков. Защищает только домен и гарантирует только то, что соединение с сайтом защищено. Стоит дешево, иногда даже бесплатно, максимум, что требуется для подтверждения - принять письмо или разместить на сайте текстовый файл или метатег.Получается быстро

-С проверкой организации (Organization Validated или OV)

Такой сертификат дают только юрикам или ИП, ну и госорганам, хотя они тоже к юрикам скорее относятся.

Проверяют документы, существование юрлица и права на домен.

Домен проверяется как в пункте выше, юрлицо могут пробивать вплоть до наличия во всяких разных справочниках "Жёлтых страницах", возможно, что это байка.

Получение данного сертификата это 1-3 дня, примерно. Если доки в порядке.

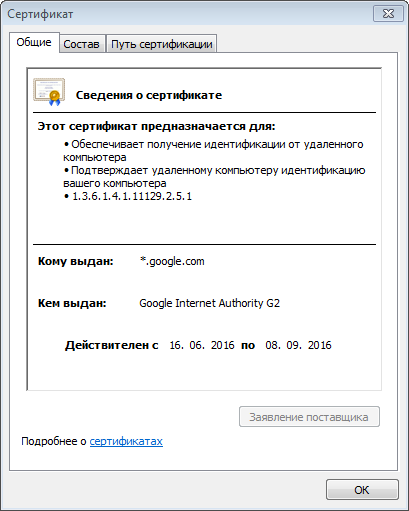

-С расширенной проверкой организации (Extended Validation SSL (EV SSL))

Это самый дорогой вариант сертификата. Проверяют всё и проверяют тщательно.

Из бонусов - название организации слева от адресной строки, а не просто зелёный замочек.

Обычно используется банками, платежными системами, крупными интернет-магазинами

Дополнительные фичи сертификатов

-Обычный сертификат - на один домен или субдомен, www входит по умолчанию. Отдельно для него не нужно приобретать.

-Wildcard - для нескольких субдомен одного домена

-С поддержкой IDN - для кириллических доменов, мерзость.рф, личная антипатия.

-Мультидоменный сертификат - выдаётся на несколько доменов одной организации

Сертификаты продаются на срок 1-3 года, как правило, если у вас не школохост, то можно у хостера приобрести сертификат,обычно, при покупке хостер его сам и устанавливает. Если у вас виртуальный хостинг. На VPS и дедиках могут и отказать, сказать, что за отдельную плату.

Раньше для https требовался выделенный IP, нынче, технологии дошли до того, что можно сидеть на общем IP и иметь сертификат. Технология называется SNI и поддерживается любым современным браузером, с седьмого ишака, кажись.

Продолжение следует