Новый троян способен обходить защиту UAC и устанавливать фальшивую версию Google Chrome

Вирусные аналитики компании «Доктор Веб» исследовали нового троянца – Trojan.Mutabaha.1. Он устанавливает на компьютер жертвы поддельную версию браузера Google Chrome, которая подменяет рекламу в просматриваемых веб-страницах.

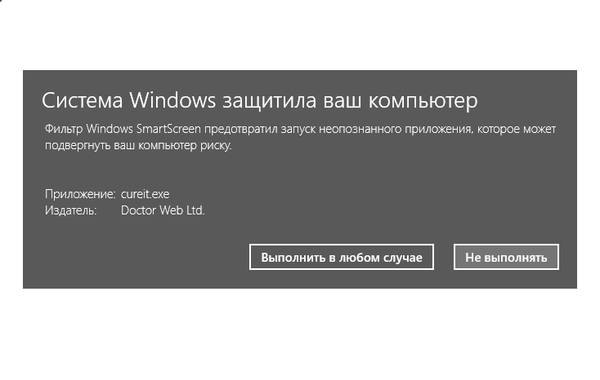

Ключевая особенность троянца Trojan.Mutabaha.1 — оригинальная технология обхода встроенного в Windows защитного механизма User Accounts Control (UAC). Информация об этой технологии обхода UAC была впервые опубликована в одном из интернет-блогов 15 августа, и спустя всего лишь три дня в вирусную лабораторию «Доктор Веб» поступил первый образец эксплуатирующего именно этот способ троянца, который и получил название Trojan.Mutabaha.1. Указанная технология заключается в использовании одной из ветвей системного реестра Windows для запуска вредоносной программы с повышенными привилегиями. Троянец содержит характерную строку, включающую имя проекта:

F:\project\C++Project\installer_chrome\out\Release\setup_online_without_uac.pdb

Этот браузер имеет собственное имя — Outfire — и представляет собой специальную сборку Google Chrome. В процессе установки он регистрируется в реестре Windows, а также запускает несколько системных служб и создает задачи в Планировщике заданий, чтобы загрузить и установить собственные обновления. При этом Outfire подменяет собой уже установленный в системе браузер Google Chrome — модифицирует имеющиеся ярлыки (или удаляет их и создает новые), а также копирует в новый браузер существующий профиль пользователя Chrome. Так как злоумышленники используют стандартные значки Chrome, потенциальная жертва может и не заметить подмены. Напоследок Trojan.Mutabaha.1 проверяет наличие в системе других версий браузеров, аналогичных своей собственной, генерируя их имена с помощью комбинации значений из двух списков-словарей. Всего таких вариантов насчитывается 56. Обнаружив другую версию браузера, Trojan.Mutabaha.1 сравнивает его имя с собственным (чтобы случайно не удалить самого себя), а потом при помощи системных команд останавливает процессы этого браузера, удаляет его записи из Планировщика заданий Windows и вносит соответствующие изменения в системный реестр.

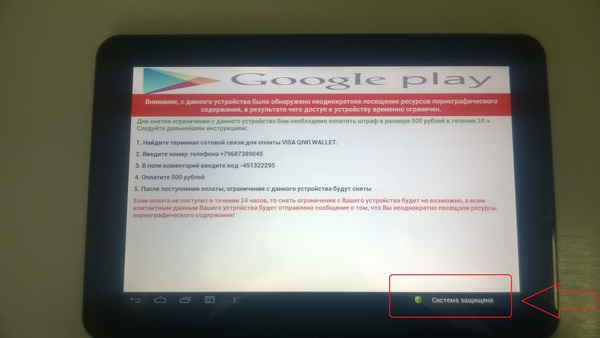

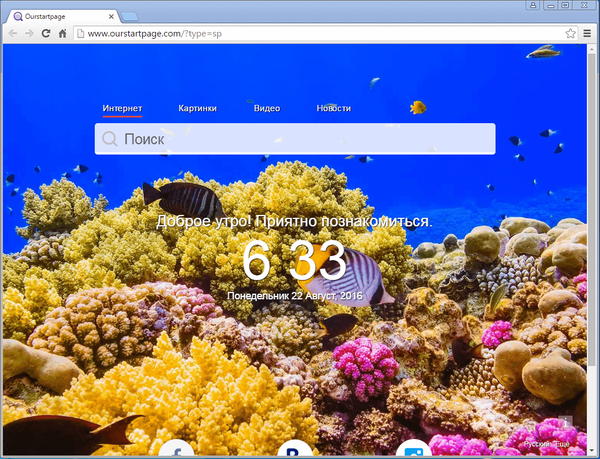

Установленный таким способом в системе поддельный браузер при запуске демонстрирует стартовую страницу, изменить которую в его настройках невозможно. Кроме того, он содержит неотключаемую надстройку, подменяющую рекламу в просматриваемых пользователем веб-страницах. Помимо этого, браузер Outfire использует по умолчанию собственную службу поиска в Интернете, но ее при желании можно изменить в настройках приложения.

Dr.WEB: http://news.drweb.ua/show/?i=10178&c=5&lng=uk&p=0

Trojan.Mutabaha.1: http://vms.drweb.ua/virus/?_is=1&i=8477920

«Болик» атакует россиян!

Полиморфный файловый вирус атакует россиян, использующих Windows-устройства. Об этом сообщили представители компании «Доктор Веб», которая разрабатывает антивирусное ПО. Вредоносная программа, получившая название Bolik, следит за жизнью жертвы, собирая о ней информацию, и похищает средства с банковских счетов.

В работе вируса можно отследить технические решения для популярных троянов Zeus и Carberp, но для распространения и заражения исполняемых файлов ему не нужны юзеры – все выполняется в автоматическом режиме по команде злоумышленников. Как только Bolik попадает на ПК, он приступает к сканированию доступных сетевых папок, а также съемных USB-накопителей на предмет наличия в них исполняемых файлов. После обнаружения вирус заражает их независимо от того, это 32-х или 64-х разрядные приложения.

В случае если на компьютере запускается инфицированный исполняемый файл, Bolik автоматически расшифровывает банковский троян, который загружается в ОЗУ устройства без записи на постоянный накопитель.

Bolik создан для кражи важных данных у владельцев счетов в российских банках. Он делает это с помощью различных средств. Например, контролирует данные, передаваемые через все популярные браузеры: вирус похищает сведения, которые юзер вводит в экранных формах в личных кабинетах онлайн-банкинга.

Еще одно «умение» зловреда – он делает скриншоты и фиксирует нажатие клавиш юзеров (функция кейлоггер). Чтобы обеспечить беспрепятственную передачу данных злоумышленникам, Bolik создает на зараженном устройстве прокси-сервер и веб-сервер. К тому же он умеет обеспечивать реверсные соединения, которые обеспечивают «общение» между хакерами и зараженным ПК, даже если он работает в сети с помощью NAT. К тому же все данные, которые вирус отправляет злоумышленникам, сжимаются и кодируются сложным алгоритмом.

Особенность вредоносного ПО в том, что оно может в режиме реального времени изменять собственную структуру или код, из-за чего усложняется работа антивирусов. Помимо этого, в его архитектуре хакерами вшиты своего рода «замедлители» – повторяющиеся инструкции и множество циклов.

Источник: windowsten.ru

Банковские трояны распространяются под видом взломщиков игр для Android

Российская компания «Доктор Веб» в очередной раз сообщила о необычном распространении вирусов на платформе Android. В этот раз злоумышленники решили взять образ популярных приложений для взлома игр на Android. Под их видом пользователи могут скачать банковские трояны.

Сообщается, что в последнее время было создано несколько сайтов, через которые распространяются так называемые взломщики игр со встроенными вирусами. Такие порталы можно легко найти в поиске, так как на сайтах присутствуют названия практически всех популярных игр, где присутствует внутриигровая валюта или бонусы. При скачивании самого взломщика сайт перенаправляет пользователя на другой портал прямой ссылкой, откуда уже скачивается банковский троян Android.BankBot.104.origin. Среди прочего злоумышленники используют похожий вирус Android.ZBot.

Примечательно, что Android.BankBot.104.origin может не определяться некоторыми антивирусами — этот троян защищен специальным упаковщиком. Помимо этого, вирус постоянно модифицируется для обхода защиты. Как отмечают представители «Доктор Веб», их антивирус для Android на данный момент может определить такой троян. На само устройство под видом взломщика устанавливается приложение под названием “HACK”. После установки оно пытается определить, подключена ли услуга мобильного банкинга у пользователя. Если да, то троян начинает слать SMS для перевода средств. Все входящие SMS и даже звонки вирус может скрывать от пользователя.

Как бесплатно получить лицензию Dr.Web Katana на 3 месяца

Чтобы бесплатно получить лицензию Dr.Web Katana на 90 дней, делаем следующее:

1. Переходим сюда

2. В форме слева вводим свой ник, почту (можно использовать temp-mail.ru) и кодовое слово "новинка года"

3. На почту придет письмо со ссылкой для подтверждения, переходим по ней

4. После подтверждения, на эту же почту придет еще одно письмо, где указан Ваш серийный номер Dr.Web

5. Копируем этот серийный номер и переходим сюда

6. На слайдере справа, в небольшом окошке под названием "Мастер скачиваний", вводим свой ключ, почту и жмем "Скачать"

7. Запускаем скачанный дистрибутив, во время установки вводим серийный номер и получаем халявную лицензию на 90 дней

Не рекомендуется ставить вдобавок к другим антивирусам.

Установка на Windows 10 с антивирусом ESET Smart Security 8 вызвала серьезные лаги при входе в систему