BOOST.... Обратите внимание на Turla

PS Тяжело смотреть на сообщество, которое ранее создал и которое сходит на нет, потому как посты уже реже чем раз в 2 недели 1 штука.

А теперь по сути:

Turla

Waterbug · WhiteBear · Venomous Bear · Group 88 · Snake · SIG23 · Iron Hunter · Krypton · Pacifier APT

Общее описание

По мнению экспертов, судя по артефактам, которые присутствуют в ВПО группы, Turla предположительно является русскоязычной. С 2004 года атакам группы подверглись различные организации более чем в 45 странах по всему миру. Turla известна тем, что проводит атаки watering hole и кампании по целевому фишингу, а также использует собственные инструменты и вредоносное ПО. Группировка получила известность в 2008 году после взлома сети Центрального командования Вооруженных сил США. Жертвами в разные годы также становились Министерство иностранных дел Финляндии и правительство Германии.

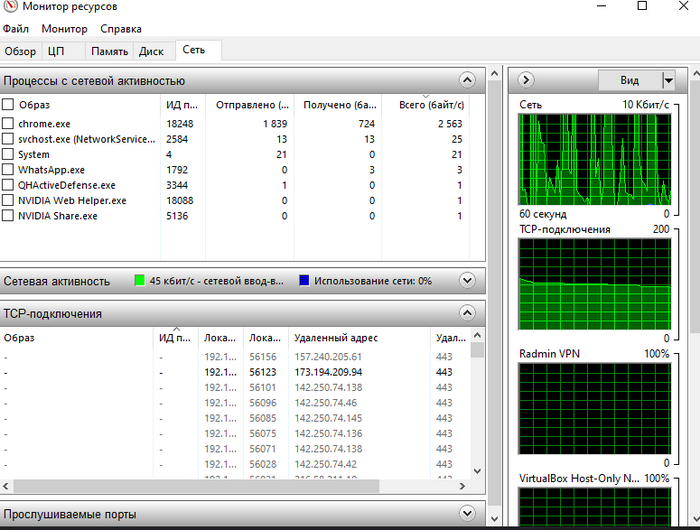

Как проверить( на примере ВИНДОВС):

Заходим в Диспетчер Задач, далее монитор ресурсов

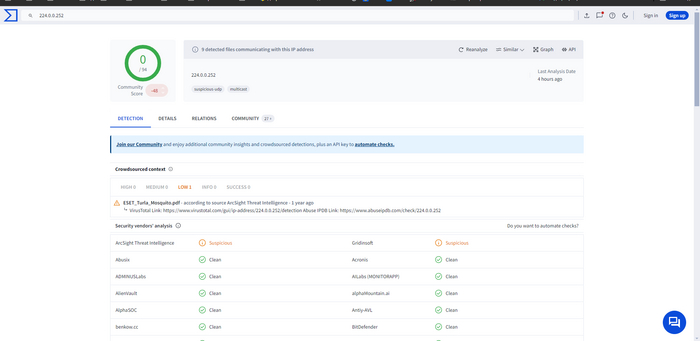

Смотрим следующее, в Колонке ОТПРАВЛЕННО, если от вас уходит значительный трафик, но вы никакого видео не выгружаете, ничего в облако в данный момент не сохраняете, то берём подозрительный Удаленный Адрес и проверяем например с помощью сервиса https://www.virustotal.com/gui/home/url

Вот такая штука была обнаружена мной недавно на одной из рабочих машин, что удивительно остальной контур сети был абсолютно чист, были приняты соответствующие меры. Спасибо за внимание, напишите в сообщество пост о своём недавнем опыте сделаем ИБ СНГ ВЕЛИКИМ ^_^

Прочая информация:

Цели

Кража конфиденциальных данных, представляющих стратегическую важность

Шпионаж

Инструменты

AdobeARM

Agent.BTZ

Agent.DNE

ATI-Agent

Carbon

ComRAT

Crutch

Empire

Epic

Gazer

Hyperstack

gpresult

IcedCoffeer

Kazuar

KopiLuwak

KRYPTON

KSL0T

LightNeuron

Maintools.js

Metasploit

Mimikatz

MiniDionis

Mosquito

Nautilus

nbtstat

Neuron

Outlook Backdoor

Penguin Turla

Pfinet

Popeye

pwdump

Rpc–backdoor

Skipper

Snake

Tavdig

Turla

Uroburos

wce

WhiteAtlas

WhiteBear

Wipbot

WITCHCOVEN

WRAITH

Альтернативные названия группы

Waterbug

WhiteBear

Venomous Bear

Group 88

Snake

SIG23

Iron Hunter

Krypton

Pacifier APT

Атакуемые страны

Австралия

Австрия

Азербайджан

Алжир

Армения

Афганистан

Белоруссия

Бельгия

Боливия

Ботсвана

Бразилия

Великобритания

Венгрия

Венесуэла

Вьетнам

Германия

Гонконг

Грузия

Дания

Индия

Индонезия

Иордания

Ирак

Иран

Испания

Италия

Йемен

Казахстан

Катар

Китай

Кувейт

Кыргызстан

Латвия

Мексика

Нидерланды

Пакистан

Парагвай

Польша

Румыния

Саудовская Аравия

Сербия

Сирия

США

Таджикистан

Таиланд

Тунис

Туркменистан

Узбекистан

Украина

Уругвай

Финляндия

Франция

Чили

Швейцария

Швеция

Эквадор

Эстония

Южная Африка

Ямайка

Отчеты Positive Technologies и других исследователей

https://www.welivesecurity.com/2017/03/30/carbon-paper-peering-turlas-second-stage-backdoor/

https://www.welivesecurity.com/wp-content/uploads/2017/08/eset-gazer.pdf

https://www.welivesecurity.com/2018/01/09/turlas-backdoor-laced-flash-player-installer/

https://www.welivesecurity.com/wp-content/uploads/2018/08/Eset-Turla-Outlook-Backdoor.pdf

https://www.welivesecurity.com/wp-content/uploads/2019/05/ESET-LightNeuron.pdf

https://www.welivesecurity.com/2019/05/29/turla-powershell-usage/

https://www.welivesecurity.com/2020/03/12/tracking-turla-new-backdoor-armenian-watering-holes/

https://www.welivesecurity.com/wp-content/uploads/2020/05/ESET_Turla_ComRAT.pdf

https://www.welivesecurity.com/2020/12/02/turla-crutch-keeping-back-door-open/

https://securelist.com/kopiluwak-a-new-javascript-payload-from-turla/77429/

https://www.govcert.ch/downloads/whitepapers/Report_Ruag-Espionage-Case.pdf

https://securelist.com/satellite-turla-apt-command-and-control-in-the-sky/72081/

https://www.gdatasoftware.com/blog/2014/11/23937-the-uroburos-case-new-sophisticated-rat-identified

https://www.gdatasoftware.com/blog/2015/01/23926-analysis-of-project-cobra

https://www.welivesecurity.com/wp-content/uploads/2018/01/ESET_Turla_Mosquito.pdf

https://www.welivesecurity.com/2018/05/22/turla-mosquito-shift-towards-generic-tools/

https://unit42.paloaltonetworks.com/unit42-kazuar-multiplatform-espionage-backdoor-api-access/

https://securelist.com/shedding-skin-turlas-fresh-faces/88069/

Информационная безопасность IT

1.4K постов25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.